Coronavirus-Pandemie und Bundeswehr – Sammler 6. Mai (Update)

Eine neue Übersicht zum Thema Coronavirus-Pandemie und Bundeswehr am 6. Mai 2020:

• Die aktuellen Zahlen der SARS-CoV-2-Fälle unter den Soldatinnen und Soldaten der Bundeswehr im Inland:

221 begründete Verdachtsfälle (5. Mai: 223)

354 bestätigte Infektionen insgesamt, tagesaktuell 64 Fälle (5. Mai: 353/67)

In den Auslandseinsätzen gibt es keine neuen bestätigten Infektionen. (Bislang waren bei sieben deutsche Soldaten in der NATO-Battlegroup in Litauen und vier in der KFOR-Mission im Kosovo Infektionen festgestellt worden; alle wurden nach Deutschland ausgeflogen.)

• Bislang gingen bei der Bundeswehr im Zuge der Pandemie 505 Amtshilfeanträge 505 ein. Davon wurden 240 Unterstützungsleitungen gebilligt, von denen 131 derzeit laufen, 24 weitere sind in Planung, 85 abgeschlossen. Aktuell sind – außerhalb des Sanitätsdienstes – 476 Soldaten eingesetzt. Der Sanitätsdienst hat bislang 467 Reservisten mit Spezialkenntnissen herangezogen und eingesetzt.

Ein Schwerpunkt der Amtshilfe ist die Unterstützung in Erstaufnahmeeinrichtungen für Geflüchtete, vor allem Baden-Württemberg hatte das beantragt. Unter anderem sind mehr als 120 Soldatinnen und Soldaten aus verschiedenen Bereichen, unterstützt von elf Sanitätssoldaten, in Heidelberg in einem solchen Einsatz. In dieser Aufnahmeeinrichtung sind zwar auch Covid-19-Infizierte und Kontaktpersonen; mit denen haben die Bundeswehrangehörigen aber keinen Kontakt.

Ein weiterer Schwerpunkt ist die Unterstützung von Gesundheitsämtern, in denen Soldatinnen und Soldaten bei der telefonischen Nachverfolgung von Infektionsketten helfen. Bislang sind knapp 120 Soldaten dafür eingesetzt, die allerdings ausdrücklich nicht die hoheitlichen Aufgaben der Gesundheitsämter übernehmen dürfen. Bislang werden auf diese Weise vor allem kommunale Behörden in Brandenburg unterstützt, aber auch in Bayern, Nordrhein-Westfalen und Niedersachsen. Die Unterstützung für weitere Gesundheitsämter zum Beispiel in Thüringen und Mecklenburg-Vorpommern ist geplant.

• Verbesserung fürs Home Office: Auch hier war in den vergangenen Wochen schon mehrfach Thema, dass Soldaten zum Stopp der Ausbreitung der Pandemie zwar mit einem dienstlichen Laptop ins Heimbüro geschickt wurden – aber angesichts der begrenzten Zugangskapazitäten nicht ins Bundeswehr-Netz kamen und deshalb ihre Arbeit nicht wirklich fortsetzen konnten. An die Stelle der begrenzt vorhandenen Hardware-Lösung soll deshalb möglichst schnell eine Bundeswehr-eigene Software-Lösung für ein Virtual Private Network (VPN) treten, die mehr Soldaten den Zugang erlaubt.

Im Wesentlichen wurde dafür (siehe auch die Hinweise in den Kommentaren) eine vorhandene Software so angepasst, dass sie den Sicherheitsanforderungen der Streitkräfte entspricht. Fedeführend war dabei ein Reservist, Hauptmann Markus Humberg:

Mit dem Konzept „OpenVPN“ wurde im Zentrum für Softwarekompetenz der Bundeswehr (ZSwKBw) innerhalb von zwei Tagen ein erster Prototyp erstellt. Sofort wurde mit dem Betriebszentrum IT-System Bundeswehr (BITS Bw) der Prototyp stabilisiert und der Massenrollout vorbereitet. Nach insgesamt nur sieben Kalendertagen stand die ausrollfähige Lösung zur Verfügung. (…)

Neben der technischen Realisierung wurden von Anfang an auch die notwendigen Zulassungsbedingungen vorangetrieben. Von Beginn an waren die Prüfstellen der Bundeswehr mit im Boot. Der Chief Information Security Officer der Bundeswehr (CISOBw), das Cyber Security Operations Center Bundeswehr (CSOCBw) und die Deutsche militärische Security Accreditation Authority (DEUmilSAA), hatten bereits sehr früh signalisiert, dass eine solche Lösung eine Freigabe erhalten könnte. „Mit der Entwicklung und Implementierung unserer OpenVPN-Lösung haben wir eine Softwarelösung für die Bundeswehr erarbeitet, die auch den Empfehlungen des Bundesamtes für Sicherheit in der Informationstechnik (BSI) folgt“, sagt Humberg. Auf Grundlage der hohen Sicherheitsstandards ist das Projekt vom BSI mit einer zeitlich befristeten und mit Auflagen versehenen Freigabeempfehlung beschieden worden. Das Rechenzentrum des BITS IT als militärischer Provider rollt das Projekt nun aus und achtet streng auf die Einhaltung der hohen Sicherheitsanforderungen.

Das ist schon die korrigierte Fassung (wesentlicher neuer Teil hervorgehoben) der Meldung des Kommando CIR, denn:

Update: Nachdem Augen geradeaus! berichtet hatte, dass diese Software vom Bundesamt für Sicherheit in der Informationstechnik (BSI) zunächst nur bis zum 15. Mai zur Nutzung freigegeben ist, ergänzte das Kommando Cyber- und Informationsraum (CIR) seine Meldung dazu:

Die OpenVPN-Lösung ist auf Basis eines risikobasierten Ansatzes erarbeitet und im Rahmen der Notversorgung der Bundeswehr durch das BSI mit einer zeitlich befristeten und mit Auflagen versehenen Freigabeempfehlung beschieden worden. Eine formale Zertifizierung oder Zulassung, die für ein solches Produkt in der Regel mehrere Monate in Anspruch nimmt, hat nicht stattgefunden. Mit dieser Übergangslösung konnte in den letzten Wochen unter den aktuellen Rahmenbedingungen die Arbeitsfähigkeit von über 30 Dienststellen quer durch die Bundeswehr sichergestellt werden. So lange es die aktuelle Krise erforderlich macht, werden wir alles daran setzen, möglichst vielen Mitarbeiterinnen und Mitarbeitern weiterhin die Möglichkeit des sicheren mobilen Arbeitens zu ermöglichen.

Was da (auch) nicht steht, deshalb habe ich nachgefragt: Das VPN ist für Verschlusssachen bis zur Einstufung VS-NfD (Nur für den Dienstgebrauch) freigegeben. Das geht deshalb, weil es ausschließlich auf dienstlichen Rechnern genutzt werden kann (im Unterschied zur ebenfalls derzeit ausgerollten Bundeswehr-Messenger-Lösung StashCat, die auch auf privaten Smartphones genutzt werden kann und deshalb nur für die Stufe Offen freigegeben ist – aber das ist ne andere Geschichte.)

Das Heer zeigt’s mit einem Beispiel aus der Deutsch-Französischen Brigade: Mit dem Kind ins Bw-Intranet.

Ortunabhängiges Arbeiten im #Homeoffice ist in Zeiten #Corona|s zwingend erforderlich. Bis vor Kurzem war das für viele #Soldat|en im Ausland nicht realisierbar. Ein Projekt mit der Software #OpenVPN im #JgBtl291, #Frankreich, macht das jetzt möglich: https://t.co/pEQIXLILNG pic.twitter.com/JXrsUn4m5X

— Heer (@Deutsches_Heer) May 6, 2020

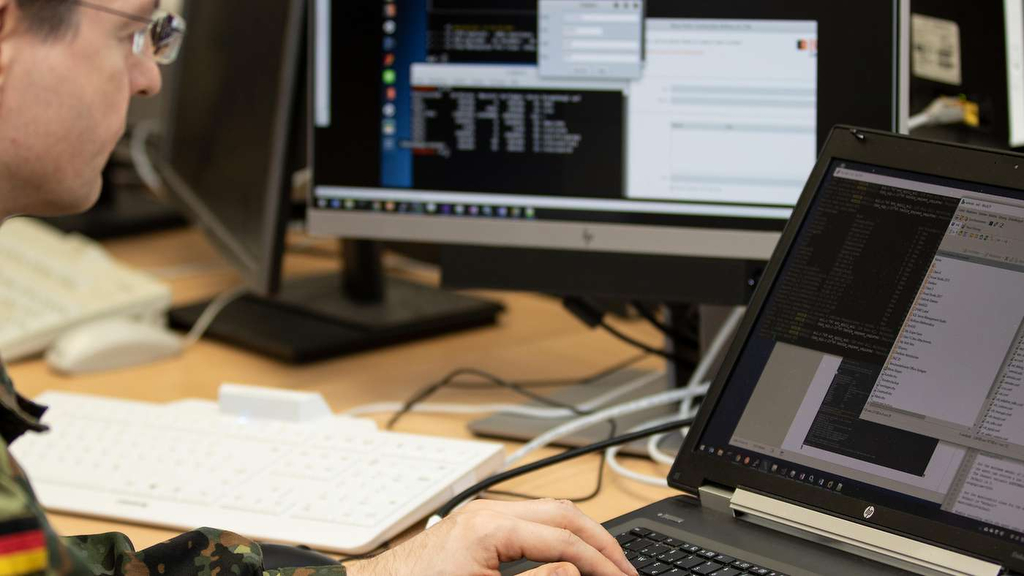

(Foto: Hauptmann Markus Humberg vom Zentrum Softwarekompetenz am Computer – Martina Pump/Bundeswehr)

OpenVPN ist eine freie Software [open source] welche auf dem ebenfalls freien Protokoll OpenSSL aufsetzt. Die schnelle Implementation wird wohl in weiten Teilen sich auf Customizing und Endusertests beschränken und darf nicht darüber hinwegtäuschen, dass in den Streitkräften erheblich in dieser Hinsicht geschlafen wurde.

Die Bw hat also OpenVPN weiter entwickelt. Das Programm gibt es bereits als Freeware für Jedermann

siehe: https://de.wikipedia.org/wiki/OpenVPN

Was war jetzt die Neuentwicklung an dem Programm durch die Bw ?

[So wie ich es verstehe die Anpassung und dann Zertifizierung für VS-NfD… T.W.]

Zum Thema OpenVPN hat das Kdo CIR nachgebessert.. siehe Update oben.

Lieber zeitlich befristet, als gar keine Lösung. Was wäre denn die Alternative? Die Truppe brauchte jetzt eine Lösung, die Truppe hat sich selber geholfen. Wofür sind denn sonst ZCSBw, ZSwkBw und BtrZ ITSys da?

@O.Punkt

Ich glaube nicht, dass die Streitkräfte in dieser Hinsicht geschlafen haben. Der Bedarf ist bekannt, die Schwächen der aktuellen Lösungen sind bekannt und die Alternativen sind es auch. Jedenfalls denen, die sich damit beschäftigen (wollen). Die Streitkräfte entscheiden aber nun einmal nicht über die einzusetzenden Lösungen.

Es hat aber scheinbar eine Krise wie die aktuelle Situation gebraucht, um zu erkennen, dass die vorhandene Ausstattung nicht ausreicht, um die Streitkräfte in dieser Situation handlungs- und kommunikationsfähig zu halten.

Und es ist wohl auch klar geworden, dass die unflexiblen, sehr teuren aber BSI-zertifizierten Hardwarelösungen die falsche Antwort auf die Frage nach dem (plötzlichen?) enormen Mehrbedarf nach mobiler Datenanbindung sind.

OpenVPN ist ein Standardprodukt, dass in x-tausenden von Fällen eingesetzt wird. Der Sourcecode liegt offen. Und wenn man nach Genucard und Openssl sucht, wird man fündig. Es werden also die gleichen Protokolle genutzt. Da verstehe ich nicht, warum man dann auf eine externe Hardwarelösung ausweicht und nicht längst die vorhandene Softwarelösung eingeführt hat. Nur weil es Hardware ist, ist es nicht sicherer. Eher im Gegenteil, es wiegt den Nutzer in Sicherheit.

Ich hoffe nur, dass man diese Lösung, mit der man einfach und schnell tausende von Laptops mobil anbinden kann, auch nach der Krise behält. Und die teuren und aufwändigen Hardwarelösungen nochmals überdenkt und künftig nur dort einsetzt, wo diese wirklich erforderlich sind.

@Georg: Das was der Hausherr gesagt hat. Gemeinsam eine Konfiguration zu erarbeiten, die praktikabel ist und dennoch eine Aussicht auf Zulassung hat. Die heiße Phase bis dahin dauerte nur wenige Tage. Es ist schon beeindruckend, was plötzlich möglich ist, wenn alle an einem Strang ziehen. Befristungen sind in diesem Umfeld Alltag.

@AK

Ihre Annahme dass die genucard ein TLS basiertes VPN verwendet ist nicht korrekt. Seit einiger Zeit wird die TLS Softwarebibliothek LibreSSL zur Verschlüsselung der Daten. Als VPN Protokoll wird IPSec IKEV1 verwendet.

Ihre Annahme das VPN Softwareclients gleichwertig zu Hardware-Appliances sind kann ich nicht nachvollziehen. Ich verweise Sie auf die diversen Probleme mit lokal installierten Virenscannern. Die Gleichen Angriffsvektoren können auch auf VPN Softwareclients angewendet werden. Bei Hardware-Appliances können diese Angriffsarten nicht erfolgreich durchgeführt werden.

Hier noch eine persönliche Anmerkung zum Theme VS-NfD Zulassung. Der Zeitraum für eine Erstzulassung liegt zwischen 12 und 24 Monaten. Ein eingespieltes Zulassungsteam mit einem Entwicklungsteam das die Softwaretests für die Zulassung erstellt könnte es in 12 Monaten schaffen.

Ich möchte noch einen weiteren Aspekt einbringen. Hier und in der Pressemitteilung wird vom VPN Client geschrieben. Nach meiner Ansicht ist die Skalierbarkeit im Backendbereich also dem VPN Konzentrator. Hier gibt es starke technische Restiktionen die gelöst werden müssen. Diese Aufgabe bewältigt gerade die BWI. Ich gehe momentan davon aus dass diese Lösung zwischen 500 und 1500 VPN Clients gleichzeitig betreiben kann. Die 1500 VPN Verbindungen gleichzeitig sind eher ein optimistischer Wert

Gibt es eigentlich eine schlüssige Begründung, warum 4 regionale Führungsstäbe mit Personal aus der Truppe eingerichtet wurden, die jetzt Aufgaben übernehmen, für die sehr gut alimentierte Landeskommandos und das Kommando Territoriale Aufgaben eine stehende Organisation haben?

[Auch die Debatte hatten wir bei Einrichtung dieser Führungsorganisation schon mal… und fangen nicht wieder bei Null an. T.W.]

@w.m

Ich teile die Punkte bzgl. clientseitigem Hardware vs. Software-VPN so nicht. Die Verbündeten, die in schwarzen Netzen umfassend auf Softwarelösungen zur Anbindung dienstlicher Laptops setzen, sehen das wohl auch so (sonst würden sie es nicht machen). Aber diese Grundsatz-/Detaildiskussion passt m.E. nicht zum Thema dieses Threads.

Auch die Leistungsfähigkeit des Backends ist eine Frage der Skalierung im Bereich Rechenkapazität und Bandbreite. Ich traue den Mitarbeitern der Bundeswehr und den Technikern der BWI sehr wohl zu, das zu lösen. Die von Ihnen erwähnte Zahl 1500 kann daher keine absolute Zahl sein. Der Ansatz mit OpenVPN ist aus meiner Sicht derzeit der einzige Weg, umgehend eine Vielzahl von Mitarbeitern ohne mobile Anbindung (aber mit Laptop) zurück ans Netz zu bringen und diesen Zugriff auf den Mail- und Fileservice zu geben. Diese Mitarbeiter und deren Kollegen, die die Arbeit derzeit mitmachen, werden es den Experten von Bundeswehr und BWI danken. Ich wünsche mir daher, dass dies eine dauerhafte Lösung wird.

@w.m

„Ich möchte noch einen weiteren Aspekt einbringen. Hier und in der Pressemitteilung wird vom VPN Client geschrieben. Nach meiner Ansicht ist die Skalierbarkeit im Backendbereich also dem VPN Konzentrator. Hier gibt es starke technische Restiktionen die gelöst werden müssen.“

Wenn Sie kommerzielle Produkte nehmen, ist das eine Frage des Einschmeissens kleiner Münzen. Bei OpenSource sehe ich hier keine starken technischen Restriktionen.

„Diese Aufgabe bewältigt gerade die BWI.“

Ähm – wo steht im Artikel was von BWI? Warum bezweifel ich das gerade?

„Ich gehe momentan davon aus dass diese Lösung zwischen 500 und 1500 VPN Clients gleichzeitig betreiben kann. Die 1500 VPN Verbindungen gleichzeitig sind eher ein optimistischer Wert“

Ich glaube Sie gehen von falschen technischen Voraussetzungen aus.