Neue SWP-Studie: Was kann und soll die Bundeswehr im Cyber-Krieg?

Seit gut drei Jahren hat die Bundeswehr ein Kommando Cyber- und Informationsraum (Kdo CIR), mit einem eigenen Inspekteur, und einer ziemlichen Bandbreite an Aufgaben. Hacker im eigentlichen Sinne, oder besser ausgedrückt: offensive Computer-Netwerk-Operationen sind nur für eine vergleichsweise kleine Gruppe in diesem Kommando der Auftrag. Aber was könnte, soll und darf die Bundeswehr mit solchen offensiven Operationen überhaupt leisten? Das steht im Mittelpunkt einer neuen Studie der Berliner Stiftung Wissenschaft und Politik, die die Bundesregierung berät.

Die am (heutigen) Montag veröffentlichte Studie Militärische Cyber-Operationen – Nutzen, Limitierungen und Lehren für Deutschland von Matthias Schulze, dem stellvertretenden Leiter der Forschungsgruppe Sicherheitspolitik der SWP, kommt zu einem eher skeptischen Ergebnis. Knapp gesagt: Bei Stabilisierungsmissionen und Einsätzen zur Krisenbewältigung habe es die Bundeswehr in der Regel mit Gegnern zu tun, bei denen digitale Technologie eine geringe Rolle spiele – und für die Landesverteidigung seien offensive militärische Cyber-Operationen (OMCO) mit der Gefahr verbunden, als Spionage eine Situation erst anzuheizen.

Oder, in den Worten des Autors:

• Deutschland sollte auch in Zukunft daran festhalten, keine strategischen OMCO zu planen und zu entwickeln. Der strategische Einsatz von OMCO ist operativ zu aufwendig, extrem risikobehaftet und zudem der globalen Sicherheit des Cyber-und Informationsraums unzuträglich.

• Sehr limitierte und überschaubare Cyber-Operationen zur sequenziellen Begleitung von Kampfeinsätzen können bei hochtechnisierten Gegnern sinnvoll sein. Der größte Nutzen von OMCO liegt in ihrer Spionagefunktion und weniger in disruptiven, zerstörerischen militärischen Effekten.

• Für das typische Einsatzprofil der Bundeswehr, nämlich Konfliktmanagement in wenig digitalisierten Regionen mit schwacher Staatlichkeit, dürften militärische Cyber-Operationen nur in wenigen Fällen einen militärischen Nutzen haben.

• Um effektiv zu sein, müssen OMCO auf Ziele exakt zugeschnitten sein. Bei einem OMCO-Einsatz zur Landesverteidigung müssen daher schon im Vorfeld und noch zu Friedenszeiten Zielinformationen beim potentiellen Gegner erhoben worden sein – mittels offensiver Cyber-Spionage in fremden Netzen. Diese Präemptionslogik erzeugt aber ein Sicherheitsdilemma bei potentiellen Gegnern und kann destabilisierend wirken.

Diese Einschätzung wird natürlich je nach Perspektive unterschiedlich bewertet werden – und mich würde schon eine Antwort des Kommando CIR auf diese Ansicht interessieren.

Auf jeden Fall hat Schulze einen Punkt, wenn er darauf hinweist, dass solche Cyber-Operationen von Verteidigungsministerium und Bundeswehr zwar in verschiedenen Papieren angeführt werden – aber eine detaillierte Debatte, auch über das Mitspracherecht des Bundestages, derzeit nicht wirklich stattfindet:

Im deutschen Cyber-Sicherheitsdiskurs werden diese Eigenheiten offensiver militärischer Cyber-Operationen (OMCO) kaum offen diskutiert. Die Diskussion dreht sich bisher vorwiegend um die zivile Nutzung von Cyber-Angriffen im Rahmen der aktiven Cyber-Abwehr, das heißt als Reaktion auf fremde Cyber-Attacken (sog. »Hackback«). … Die militärische Seite indes ist weitgehend unterbelichtet. Es herrscht Unklarheit darüber, welche grundsätzlichen Ziele Deutschland mit eigenen OMCO verfolgt und wie sich diese strategisch in die deutsche Sicherheitspolitik einbetten lassen.

Auch die zentralen strategischen Dokumente wie das Weißbuch und die Konzeption der Bundeswehr von 2018 geben auf die Frage, inwiefern Cyber-Operationen ein sinnvolles Mittel für Deutschlands Außen-und Sicherheitspolitik sein können, keine stichhaltige Antwort. Es ist unklar, ob militärische Cyber-Fähigkeiten zum spezifischen Profil der Bundeswehr, etwa beim internationalen Konfliktmanagement, passen oder tatsächlich zur Landesverteidigung beitragen können. Es gibt auch keine Diskussion darüber, welche Arten von Cyber-Operationen von Deutschland zu erwarten sind. Diesbezügliche parlamentarische Anfragen werden in der Regel mit dem Verweis auf den Geheimschutz nicht beantwortet.

Angesichts der recht generischen Aussage, dass der militärische Einsatz solcher Computer-Operationen wie ein Einsatz herkömmlicher Waffen der Zustimmung des Parlaments unterliege, stellt sich natürlich die Frage, worüber die Abgeordneten eigentlich gegebenenfalls abstimmen sollen. Denn welche Fähigkeiten Panzer, Artillerie, Jagdbomber und Kriegsschiffe mitbringen, ist Ihnen mehr oder weniger bekannt – wie sich diese Cyber-Operationen auswirken, viel weniger.

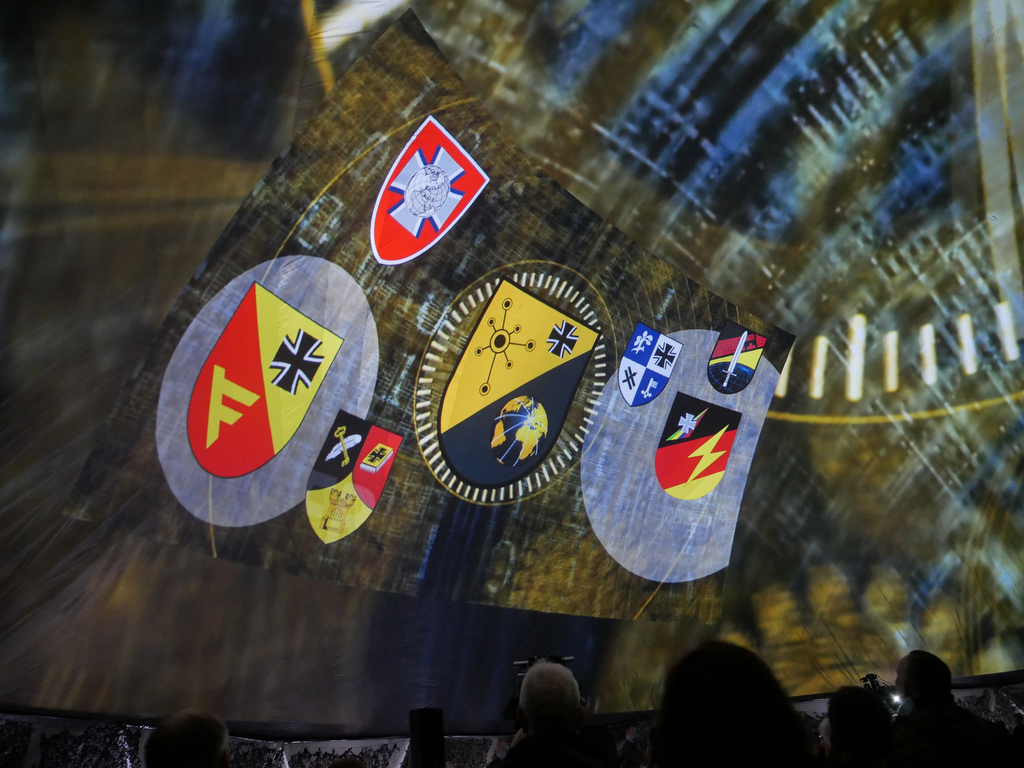

(Foto: Präsentation des Kdo CIR auf der Informationslehrübung Landoperationen 2019)

„Diese Präemptionslogik erzeugt aber ein Sicherheitsdilemma bei potentiellen Gegnern und kann destabilisierend wirken“.

Nanu, präemptiver Krieg, präemptiver Schlag – sind plötzlich völkerrechtlich anerkannte Subjekte? Doch wohl nicht, auch wenn die USA dies 2002 mit der Bush-Doktrin (National Security Strategy) durchsetzen wollten.

Ein „präemptiver Krieg“ – also ein Krieg, der das Aufkommen möglicher Gefahren bereits im Keim ersticken soll, in U.S Begriffen ein „vorbeugende Militärschlag“, – ist völkerrechtlich unbekannt, – somit auch untersagt und folglich per se außerhalb deutscher Fragestellungen, auch bei Cyber?

Freitag.de

„Es hat übrigens in der Vergangenheit bereits „preemptive strikes“ gegeben. Dieser Versuch einer begrifflichen Legitimation folgte dem israelischen Angriff auf einen irakischen Atomreaktor wie der Bombardierung einer mutmaßlichen Giftgasfabrik im Sudan 1998″.

Ob in solchem Vorgehen einen Krieg rechtfertigende Argumente erkannt werden, Vorbeugung zur Verhinderung von Schlimmerem, bleibt völkerrechtlich umstritten. Der Präemptivkrieg gegen den Irak jedenfalls hat den Westen entzweit, beschädigt nicht nur die NATO bis heute, trifft auch deutschen innen-/sicherheitspolitischen Diskurs in allen Einsatzfragen: besser (zu) früh als (zu) spät, oder gar nicht?

Machen wir also erst mal sicherheitspolitisch-definitorische Hausaufgaben, dass SWP nicht darauf eingeht, verwundert!

Vielleicht kann man es auf eine etwas niedrigere Stufe ansiedeln?

Wir stören doch auch nicht, nur um Jemanden zu ärgern, die Radare und Satelittennavigation anderer Parteien… (egal ob wir das jetzt faktisch könnten nicht).

Hält man zu defensiven Zwecken gewisse Kapazitäten bereit, um den Angreifer abzuwehren, wird es doch nachvollziehbar.

Auch aus den Erkenntnissen aus Forschungszwecken offensiver Kapazitäten, kann die Defensive stärken.

Dies ist jedenfalls mein Betrachtungswinkel… ob man das nun ausbauen sollte? Mir fehlt da die Sicherheitsfreigabe. Und das könnte auch das Problem der Studie sein…

Interessante Studie, die hoffentlich hilft mit einigen Wunschträumen bezüglich Cyberattacken realistisch umzugehen (S. 20: Styxnet benötigte 5 Jahre und 300 Mio. $, abgestützt auf die NSA mit 5000 Experten).

Auch der Hinweis im taktischen Bereich mehr auf die klassische EloKa zu setzen, wird hoffentlich Beachtung finden.

Die Bw sollte sich die sinnvollen Nischen suchen (inkl. offensiver Anteile) – in enger Zusammenarbeit mit dem BND, der jedoch aktuell ja auch durch das BVerfG einer weitaus stärkeren Regulierung im Bereich der technischen Aufklärung unterworfen wird.

Dafür notwendig wäre jedoch eine mentale Hinwendung zum Grundgedanken „close the kill-chain“. An dem Punkt bleibt der Autor (leider) in der empirischen Rückschau bei der Arbeitsteilung, dass wir aufklären und andere machen.

@TW

Sie schreiben:

„Angesichts der recht generischen Aussage, dass der militärische Einsatz solcher Computer-Operationen wie ein Einsatz herkömmlicher Waffen der Zustimmung des Parlaments unterliege, stellt sich natürlich die Frage, worüber die Abgeordneten eigentlich gegebenenfalls abstimmen sollen. Denn welche Fähigkeiten Panzer, Artillerie, Jagdbomber und Kriegsschiffe mitbringen, ist Ihnen mehr oder weniger bekannt – wie sich diese Cyber-Operationen auswirken, viel weniger.“

Damit tun Sie kund, dass unsere Volksvertreter digital recht ahnungslos sind. Das ist fast eine Beleidigung des Bundestages.

P. S.: Sie haben recht!

Ich finde es immer faszinierend, wenn deutsche Friedensforscher um des lieben Friedenswillen immer die eigene Verteidigungsfähigkeit gleich prinzipiell in Frage stellen, Ulrike Franke hat das mal so schon bei Sicherheitshalber erklärt.

Die Angreifer kommen dann in der Folge in den Studien immer ungeschoren davon, war dann halt so.

Das vermeintlich erkannte „Strategiedefizit“ ist nun mal derzeitig Staatsräson. Die Trennung von äusserer und innerer Sicherheit ist auch gewollt.

Eine eigenständige Militärstrategie ist nur schwer mit dem GG vereinbar, da dort steht, dass wir grundsätzlich gerade nicht Krieg als Fortsetzung der Politik mit anderen Mitteln verstehen.

Ich denke, in Moskau, Peking und Washington erfreut man sich an solchen Studien mit einem Lächeln.

Es liegt wohl in der Natur der Dinge, dass es anfänglich schwer fällt, sich zu neuen Fähigkeiten ein Szenario auszumalen, in dem diese zur Anwendung kommen könnten. Aus der Vergangenheit lässt sich die Lehre ziehen, lieber früher als später auf neue Fähigkeiten und Technologien sein Augenmerk zu richten. Beispiele in denen der Mangel an Innovationswillen zu einem Rückstand führte sind in der Geschichte omnipräsent, und meistens, wenn nicht sogar immer, zum Nachteil der Rückständigen. Kein noch so guter Wille wird die Digitalisierung des Gefechtsfeldes aufhalten und die Digitalsierung des Konfliktes wird dem auf dem Fuß folgen. Ob wir das nun gut finden oder nicht. Es gibt Beispiele für sowohl taktische als auch strategische Einsätze mit hohem Erfolg. Weiterhin sind Synergieeffekte zwischen offensiven und defensiven Kräften geradezu elementarer Lebensatem dieses Betätigungsfeldes, hier wäre ein mehr davon wünschenswert.

Der Hausherr findet mit seinem journalistischen Spürsinn den Kern des Problems, die Entscheidungsträger wissen was ein Gewehr macht, ein Panzer oder eine Fregatte, was aber kann man mit einem Computer ausrichten oder gar anrichten? Darauf möchte ich keine Antwort geben, wenn schon eine dreijährige Studie keine Antwort gefunden hat, dann maße ich mir nicht an hier erfolgreicher sein zu wollen.

Andere Spieler auf der weltpolitischen Bühne werden uns dann schon zeigen, welche Möglichkeiten es so gibt…

@Soenke Marahrens

„Eine eigenständige Militärstrategie ist nur schwer mit dem GG vereinbar, da dort steht, dass wir grundsätzlich gerade nicht Krieg als Fortsetzung der Politik mit anderen Mitteln verstehen.“

Sie kennen natürlich GG Art. 87a, 1: Der Bund stellt Streitkräfte zur Verteidigung auf.

Verteidigung impliziert Schutz. Schutz kann auch auf Abschreckung beruhen. Beispiel: die Cyber-Antwort Irans auf amerikanische Cyberangriffe. Die USA haben dann verstanden, daß sie Aktionen wie STUXNET eher lassen sollten, da eine entsprechende Antwort möglich ist.

@Thomas Melber

Ich denke nicht, dass die Abschreckung wie in Ihrem Beispiel durch das Grundgesetzt gedeckelt worden wäre, aber grundsätzlich haben Sie mit Ihrer Aussage recht. Hier muss der Gesetzgeber nachbessern, denn zu Zeiten in denen das GG geschrieben wurde, hat sich keiner über die aktuellen Bedrohungslagen einen Kopf gemacht.

Cyber Crime geht vom „kleinen Taschendieb“ bis zum „digitalen Erstschlag“ und sollte auch durch entsprechende Experten sowohl bei Polizei als auch bei Bundeswehr thematisiert werden. Die EloKa lebt auch von Grundlagendaten aus Friedenszeiten und diese bei einem möglichen V-Fall nutzen zu können. Dies sollte im erweiterten Cyberraum ebenfalls möglich sein, denn im Gefecht ist wenig schlimmer, als immer einen Schritt hinterher zu sein.

@Ewop

Kämpfen können um ich kämpfen zu müssen? Cold War 2.0?

@Thomas Melber

„Kämpfen können um (n)ich(t) kämpfen zu müssen?“ Ich hoffe, dass ich das so richtig interpretiere?!

Ja, denn genau das ist die Fähigkeit die das Weißbuch im aktuellen Format von der Bundeswehr verlangt – Stichwort LV/BV!

Ich kenne keinen der eine LV/BV heraufbeschwören möchte, aber trotzdem beüben wir es, damit wir es im Ernstfall können. Natürlich kann man es auch lassen, aber dann können wir auch gleich die Bundeswehr abschaffen, denn eine Armee die im Ernstfall nicht kämpfen kann ist genau wozu gut?!

zitat:

„Nanu, präemptiver Krieg, präemptiver Schlag – sind plötzlich völkerrechtlich anerkannte Subjekte? Doch wohl nicht, auch wenn die USA dies 2002 mit der Bush-Doktrin (National Security Strategy) durchsetzen wollten.“

Diese Diskussion geht noch viel weiter in die Geschichte zurück. Es ist der alte Streit, ob Deutschland im Kalten Krieg eine „Vorneverteidigung“ oder eine „Vorwärtsverteidigung“ propagiert hat. Letztendlich hatten die Amerikaner in den 80er Jahren daraus das „Air Land Battle 2000“ Strategiepapier entworfen.

Begründet wird der ganze Streit aber aufgrund der deutschen Erfolgen im „Blitzkriegen“ im II. WK. Die daran angelegte Strategie der leichten dafür aber schnellen Einheiten der USA im Irakkrieg 2003 scheiterten ! Die Militärführung wollte keinen Blitzkrieg im Irak und hat einen gediegenen Aufmarsch mit Kampftruppen gemacht, scheiterte dann aber an der Besetzung des Landes.

Sorry at T.W. für Off Topic, aber im Grunde dreht es sich bei den präemptiven Cyber-Attacken auch nur um den Grundsatz im Falle eines Krieges „Angriff ist die beste Verteidigung“ !

Liest noch jemand SWP-Dokumente? Hilfreiche sicherheitspolitische Ansätze oder Analysen hat diese Institution seit langem nicht mehr produziert und sich dem Vernehmen nach gerne von den Denkern getrennt, die es versucht haben. Die Aufgabe der SWP scheint es faktisch zu sein, bereits getroffene Entscheidungen der Bundesregierung nachträglich zu begründen. Das vorliegende Dokument stellt keine Ausnahme dar. Wer in einer sicherheitspolitischen Analyse die Sicherheitslage Deutschlands und die Tatsache, dass z. B. russische Stellen bereits aktiv Angriffe auf Kritische Infrastrukturen in Deutschland vorbereiten, fast vollständig ausblendet, kann zu keinen sinnvollen Ergebnissen kommen. Die durchgängig laienhafte Sprache („Spionage“) des Dokuments macht es nicht besser.

Mal einfach aus dem Bauchgefühl heraus eine Frage an die Diskutanten hier, die tatsächlich etwas von der Sache verstehen: Könnte es nicht sein, dass jenseits der beiden im Fokus stehenden Vorgehensweisen „Spionage, Aufklärung, Informationsbeschaffung“ und „disruptiv, fremde Systeme aushebelnd“ (beides offenbar im Rahmen eines symmetrischen Konflikt gedacht) mehr zu tun bleibt, wenn diese Fragen unter dem Aspekt „hybrider Konflikt“ angegangen werden? Wenn es darum geht Informationsflüsse zwischen und Organisation von zivilen Bewegungen zu ermöglichen/steuern/koordinieren und Stimmungen zu beeinflussen. Nun mal so als Gedankenspiel: was hätte man in Fällen wie der Okkupation der Krim oder bei einem hybriden Angriff auf die baltischen Staaten denn „cybermäßig“ tun können/sollen? Da müsste doch mehr als „nix“ zu sagen sein.

Am täglich Erforderlichen wird weiter gewerkelt.

@cirbw

„Je schneller wir das #Tetrapol-System aufbauen, desto eher können alle Truppenteile kommunizieren. Mit einem eingespielten Team schaffen wir das in 30 bis 40 Minuten.“

• Feldwebel Daniel Gewehr, 25, Truppführer Aufbau #Tetrapol während der #IT-Übung #SilentThunderstorm.

Das wäre beim BSI besser aufgehängt.

Mehr Erfahrung, mehr Kompetenz, bereits länger mit der Thematik betraut und weniger negative Einstellung aus Politik, Medien und Gesellschaft und wird daher von diesen eher Ernst genommen als die Bundeswehr

@Soenke Marahrens:

„Eine eigenständige Militärstrategie ist nur schwer mit dem GG vereinbar, da dort steht, dass wir grundsätzlich gerade nicht Krieg als Fortsetzung der Politik mit anderen Mitteln verstehen.“

Aus verschiedenen Perspektiven verstehe ich dies nicht wirklich, gerade auch in Kombination mit den vorherigen Teilen des Kommentars.

Von einer eigenen Militärstrategie ist ja gar nicht die Rede, eine Fortsetzung der Politik mit anderen Mitteln meint ja auch nicht die Militarisierung der Politik, sondern die Politisierung des militärischen Mittels (sie dienen doch aktuell zumindest zeitweise in der Clausewitz-Kaserne, oder?).

Die verfassungsrechtliche Hürde kann ich nur da erkennen, wo es um umfangreiche Angriffe in Friedenszeiten geht. Bei allem anderen ist es rechtlich doch ebenso zu behandeln wie andere Effektoren.

Jedoch weitaus aufwendiger. Dies zeigt die Studie aus meiner Sicht sehr gut.

Oder habe (auch) ich ihren Kommentar einfach falsch verstanden?