Materialsammlung: Kommando CIR (Update: Kästchen)

Verteidigungsministerin Ursula von der Leyen hat am (gestrigen) Mittwoch das neue Kommando Cyber- und Informationsraum offiziell in Dienst gestellt. Und die Aufstellung des neuen, sechsten militärischen Organisationsbereiches – neben Heer, Luftwaffe, Marine, Streitkräftebasis und Sanitätsdienst – mit einem eigenen Inspekteur, Generalleutnant Ludwig Leinhos, war gleich von einem grundlegenden Irrtum in der öffentlichen Wahrnehmung begleitet: Nein, die Bundeswehr hat jetzt nicht 14.000 Cyberkrieger, sozusagen Hacker in Uniform, die vor ihren Rechnern sitzen und den Cyberwar (was auch immer das sein soll) führen.

Zu dem neuen Organisationsbereich gehört sehr vieles, was bislang als klassische Aufgabe von Streitkräften schon existierte, aber anderen Bereichen unterstellt war: Fernmelder, die für Kommunikationsverbindungen über Kabel und Satellit sorgen; die so genannte elektronische Kampfführung zur Störung gegnerischer Kommunikation; Aufklärung unter anderem mit elektronischen Mitteln; aber auch Maßnahmen zur Einflussnahme über Information, was bei der Bundeswehr Operative Kommunikation heißt. Und, da sind wir beim Aufreger-Thema, auch IT-Spezialisten, die eigene Netze absichern, aber auch in fremde Netze eindringen können.

Da ich gestern beruflich verhindert war und die Aufstellung nicht direkt begleiten konnte, zudem in vielen Medien sehr viel darüber geschrieben wurde, hier vor allem eine Materialsammlung:

Die Rede der Ministerin, mit der – erneuten – Begründung, warum die Bundeswehr ihre Aktivitäten auf diesem Feld in einem eigenen Organisationsbereich bündelt, hier von der BMVg-Webseite zum Nachhören:

… und ein Auszug aus dem (vorab veröffentlichten) Redemanuskript:

Im Weißbuch 2006 tauchte das Wort „Cyber“ genau ein einziges Mal auf. In unserem neuen Weißbuch 2016 kommt es 72 Mal vor, also rein rechnerisch auf jeder 2. Seite.

Das ist nur ein winziges Detail – aber es zeigt bildlich, wie stark das Thema Cyber und Digitalisierung die nächste Dekade beherrschen wird. Und es gibt kaum einen Bereichin der Bundeswehr, der davon nicht betroffen ist. Ob das die Logistik, die Mobilität, unsere Kommunikation in Deutschland wie im Einsatz oder fast alle unsere Waffensysteme sind.

Denken wir an den MedEvac-Hubschrauber in Mali, der nicht abhebt, ohne dass er an ein SAP-Programm angeschlossen wurde. Oder nehmen wir unsere neuen Fregatten der Reihe F125. Durch die Einführung einer weitgehenden Automation können wir bei diesen Schiffen die Besatzungsstärke auf fast die Hälfte reduzieren. Leistungsfähigere Schiffe, dank moderner Technik, trotz kleinerer Crew. Oder der Eurofighter, der allein 80 Computer an Bord hat und 100 km Kabel.

Aber durch diese Vernetzung und Technisierung sind wir auch verwundbarer gegen Cyber-Angriffe geworden. Die Angriffe auf unsere Systeme und Netze kommen täglich, unabhängig von Begriffen wie Frieden, Krise, Konflikt oder Krieg. Und sie kommen von unterschiedlichen Akteuren, Staatlichen wie Privaten. Sie sind automatisiert oder hoch differenziert und maßgeschneidert. Allein in den ersten 2 Monaten des Jahres wurden über 280.000 Ereignisse gezählt, die als Cyber-Attacken gegen die Bundeswehr gewertet werden können. Es geht von der einfachen Spionage, Datenklau über Zerstören bis Manipulieren und Beeinflussen.

Und um eins klarzustellen: Wenn die Netze der Bundeswehr angegriffen werden, dann dürfen wir uns auch wehren. Sobald ein Angriff die Funktions- und Einsatzfähigkeit der Streitkräfte gefährdet, dürfen wir uns auch offensiv verteidigen.

Bei Attacken auf andere staatliche Institutionen können wir immer im Rahmen der Amtshilfe tätig werden. In den Auslandseinsätzen ist die Lage klar. Hier bestimmen die Bundestagsmandate die Möglichkeiten – und Grenzen – das gilt selbstverständlich auch für den Cyberraum.

Und soweit es darüber hinaus noch rechtlichen Klärungsbedarf gibt, stehen wir ohnehin in engem Austausch mit den zuständigen Ressorts.

Dabei ist Cyber nur einer der wesentlichen Anteile im größeren Informationsraum. Die Vielfalt stellt uns tagtäglich vor neue Herausforderungen. Mit der hybriden Kriegführung in der Ostukraine haben wir einen Vorgeschmack bekommen. Und die Drohung eines virtuellen Kalifats ist keine leere mehr. Wir erinnern uns an den Bundestagshack ebenso wie an die Fake-News-Kampagne gegen die Bundeswehr in Litauen.

Vor allem der Begriff offensiv verteidigen und die damit verbundene (rechtliche) Unschärfe führte zu Kritik insbesondere aus der Opposition: Was genau ist damit gemeint? Auch die Ansage der Ministerin Wenn die Netze der Bundeswehr angegriffen werden, dann dürfen wir uns auch wehren ist nur scheinbar so eindeutig – denn ihre für Rüstung zuständige Staatssekretärin Katrin Suder hatte Anfang der Woche vor Journalisten erklärt, auch die Streitkräfte würden die Polizei rufen, wenn sie im Inland angegriffen würden. Da scheint es noch eine gewisse Grauzone zu geben (während in den Einsätzen, sagt die Staatssekretärin, die Mandatsregeln wie für jede andere Waffe gälten).

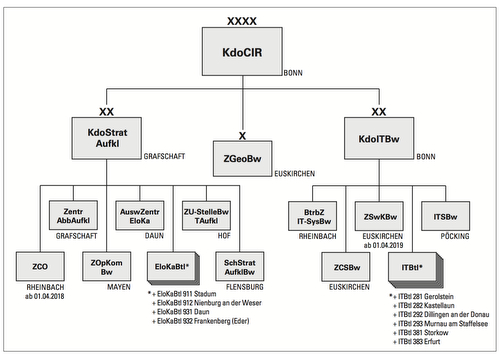

Die Struktur des Kommandos und was künftig alles dazu gehört hatte das Ministerium im Wesentlichen bereits im vergangenen Jahr festgelegt.

Update: Mehrere Leser hatten darauf hingewiesen (vielen Dank!), dass die Struktur gegenüber dem Plan des vergangenen Jahres ein wenig verändert wurde, deshalb hier ein aktualisiertes Organigramm (Klick führt zum pdf):

und auch die entsprechende Abteilung im Verteidigungsministerium war schon im vergangenen Jahr geschaffen worden.

Eine wichtige Aufgabe des neuen Inspekteurs und des Kommandos wird natürlich, die auch von der Industrie heiß umworbenen Spezialisten in der Informationstechnik für den Dienst in der Cyber-Truppe gewinnen zu können. Da geht es zum einen um die Bezahlung, zum anderen aber auch um die Frage, ob und wie echte Nerds mit ihren Kenntnissen für das Arbeiten in einer militärischen Kultur gewonnen werden können, die ihnen nicht nur fremd ist – sondern mit ihrer Bürokratie auch über das Militärische hinaus ein Umfeld schafft, das sie nicht unbedingt wollen.

Ein Fundstück zu dem kulturellen Spalt – ein Tweet von IT-Experten der Fraunhofer-Gesellschaft:

Was hört man da in der Tagesschau? Es gibt nen eigens komponierten #Cybermarsch für die #Cyberarmee ? Wow! #bundeswehr uftauftauftatata

— Fraunhofer AISEC (@FraunhoferAISEC) April 5, 2017

Der Kollege Christian Thiels hat bei tagesschau.de dazu was geschrieben (Kaum Krieger für die virtuelle Front), und der Spiegel hat einen Blick auf den neuen Cyber Innovation Hub der Bundeswehr geworfen.

Interessant wird dabei, wie die Personal-Strukturen der Truppe zu den Experten aus diesem Bereich passen. Dazu höre ich, bislang allerdings noch überwiegend als Gerücht, von grausigen Erlebnissen der Interessenten – die deshalb zurückgewiesen wurden, weil sie zwar Expertise haben, aber kein abgeschlossenes Studium vorweisen können (ob sie wenigstens als Reservisten dann einen Offiziersrang bekommen können, ist laut Suder noch nicht entschieden). Oder von einem Stabsoffizier, der zwar Diplom-Informatiker ist – aber von seinem Personalführer schlicht nicht auf einen Posten im CIR-Kommando eingeplant wurde, warum auch immer.

Das offensive Verteidigen und die Personalprobleme des neuen Kommandos Cyber- und Informationsraum, was wird eine Geschichte, die sich zu beobachten lohnt (und Hinweise dazu nehme ich gerne entgegen).

(Foto: Barett mit neuem Barettabzeichen Cyber- und Informationsraum (CIR) bei der Paradeaufstellung in Bonn am 5. April 2017 – Bundeswehr/Marcus Rott)

NB, einen DDoS-Angriff kontert man nichtmit einem eigenem DDoS-Angriff (das wäre etwa so als würde man bei Rattenbefall des Weizenlagers weitere Ratten in das gleiche Weizenlager als Vergeltung werfen) sondern mit einem grosszügigem Einsatz von BGP/AS-Routingänderungen und ein paar passenden Filtern. Um beim Rattenbefahl zu bleiben, das entspräche ein wenig Flickwerk und Schutzgittern damit die Kerlchen nicht einfach durch die Klimaanlage ans Buffet laufen können. Ist zwar auf Dauer nicht durchhaltefähig aber macht erstmal Schluss mit Lustig.

Sie wissen schon, dass im letzten Jahr auch die großen zivilen Anti-DDoS-Anbieter, die dieses Auswettern vermarkten riesige Probleme hatte, Mirai auszusitzen? Appliances für 500 MBit/s kosten 50.000 Euro aufwärts. Der Angriff letztes Jahr hatte über 1200 GBit/s! Und das ist nur die Hardware, nicht die Betriebskosten.

Einen DDoS dieser Art wehren Sie nicht mit ein paar Änderungen in einem BGP/AS ab, wenn da eine Million IP Adressen betroffen sind und der Traffic über zig verschiedene Routen kommt. Bis diese Änderungen greifen vergehen Stunden und sie sind de facto offline und als Armee im Einsatz ist das fatal.

Warum sollte ich also nicht einen eigenen DDoS auf die Angreifer starten um z.B. gekaperte IoT Geräte zum Absturz zu bringen oder den Master, wenn ich ihn denn finde, zu stören?

Hier wird immer vom regulären V-Fall ausgegangen. Dafür muss ich erstmal wissen wer der Angreifer ist und das es ein staatlicher Akteur ist… viel Spaß dabei. Auf dem Schlachtfeld Cyber hat nicht jedes Datenpaket eine Nationalflagge auf dem Arm und eine Erkennungsmarke um den Hals…

@DeltaR95

Wenn die beste Waffe gegen DDoS-Bot-Netze ein DDoS-Counter-Attack ist……..nun, die BW hat jede Menge Rechner im eigenen (Intra)Netz, alles nur eine Frage der Konfiguration ;-)

@ klabautermann

Dumm nur, dass die nicht mehr Traffic erzeugen können, als der „externe“ Anschluss der Bundeswehr ins Internet hergibt. Sie können 1.000.000 Rechner im Intranet haben, wenn sie nur eine 10 GBit/s Anbindung nach draußen haben, kommt da nie mehr bei rum ;-)

Ok, solche Feigheiten wie DNS Amplification und Fragmentation mal ausgenommen… aber selbst damit erreichen sie maximal einen Hebel von 25… immer noch lächerlich wenig verglichen mit den Attacken von Mirai…

Aber das ist ja auch nur „ein“ Bereich von CIR. Mich treibt auch eher die gesamtstaatliche Sicherheitsvorsorge in dem Bereich um. Mit der heutigen sozialen Netzstruktur und der Möglichkeit Fake-News ohne Ende zu verbreiten, eröffnen sich da gänzlich neue Bedrohungsszenarien…

@klabautermann ergaenzend zu DeltaR95 die meisten Geraete die in Mirai integriert sind, sind Internet of Thing Geraete dessen Betriebssysteme

a) Schlecht programmiert sind

b) Extrem grosse Sicherheitsluecken aufweisen (wir reden hier von „1234“ etc. Passwoertern in Hardcode)

c) Keiner externen Kontrolle unterliegen

Hier muessten eigentlich Bundeswehr, Bundesregierung, BSI etc. alle an einem Strang ziehen und gesetzliche Sicherheitsstandards fuer jegliche Betriebssysteme festzulegen und moeglichst auch internationale Standards durchsetzen.

Die Bundeswehrinternen Computer sind halt nicht genuegend um mit einer Attacke von Millionen an IoT appliances rund um die Welt verteilt mitzuhalten.

Interessante Diskussion, insbesondere zum Bestehen auf formalen Abschlüssen …

Ohne Personaler zu sein, hatte ich die letzten Tage häufiger mit dem Thema zu tun: Die Entwicklung in KMU und Konzernen geht schon seit einigen Jahren beim Human Ressources Management in Richtung von Skill-Sets (Soft- und Hard), weg von irgendwelchen akademischen Abschlüssen.

D.h. Recruiter gehen auch aktiv auf die Suche nach potenziellen Mitarbeitern, bis rein in Fachforen. Dabei definieren sie vorher die gewünschten Fähigkeiten, die sich zur Bearbeitung der Aufgaben eignen können – ob die durch Büffeln an der Uni, Erfahrung oder Talent erworben wurden, spielt eine untergeordnete Rolle.

Bequem im Sessel mit der austauschbaren 0815-Stellenanzeige auf die bittstellende Fachkraft zu warten – da muss schon hart in der eigenen Filterblase gelebt werden! #Arbeitnehmermarkt

Noch kurz zur TVöD-Einstufung, die auch kurz angesprochen wurde: Da kann ich aus eigener Erfahrung sagen, dass auch hier der akademische Abschluss nicht (mehr) der alleinige Maßstab ist – das führt dann (für den Arbeitnehmer positiv) in Entgeltgruppen, die nach irgendwelchen alten Definitionen tabu sein sollten. ;-)

Herzlichen Glückwunsch zum erfolgreichen Einrichten eines Web-Servers….

http://www.cir.bundeswehr.org

Da fehlen mir die Worte… und ich habe als Administrator von vielen Servern schon viel gesehen.

[Sie meinen vermutlich http://www.cir.bundeswehr.de/ mit der Zeile „It works!“ ?? T.W.]

@T.W.

Jep! „It works!“ ist die erste Nachricht, die ein Apache Webserver ausgibt, wenn er neu eingerichtet worden ist.

Zumindest hätte man hier Fehler 404 ausgeben sollen oder besser noch die Domain noch gar nicht freischalten, wenn man noch nicht so weit ist.

Bei den „Nerds“ haut man sich gerade auf die Schenkel und so etwas macht in Sachen IT und Professionalität keinen guten Eindruck.

Ich denke das war dann so beabsichtigt:

http://cir.bundeswehr.de/portal/a/cir/start

[Vermutlich – schreiben Sie das auch noch als Kommentar in den neuen Thread mit dem Screenshot, bitte? T.W.]

@Pham Nuwen: „Da kann ich aus eigener Erfahrung sagen, dass auch hier der akademische Abschluss nicht (mehr) der alleinige Maßstab ist “

Das ist aber zumindest in großen Bundesbehörden (des Sicherheitsbereiches) nicht so.

Es gibt zwar Ausnahmen („gleichwertiger Fähigkeiten und ihrer Erfahrungen“), aber flächendeckend habe ich das noch nirgends gesehen.

„Allein in den ersten 2 Monaten des Jahres wurden über 280.000 Ereignisse gezählt, die als Cyber-Attacken gegen die Bundeswehr gewertet werden können. Es geht von der einfachen Spionage, Datenklau über Zerstören bis Manipulieren und Beeinflussen.“

Spionage etwa im Sinne von einfachen Port-Scans?

Interessant auch die Steigerung: Zerstören liegt zwischen Spionage und Manipulation, obwohl es wohl nur durch Manipulation zu erreichen ist. Sehr seltsam alles.

Man schaltet Werbung, hat aber unter CIR keine Stellenangebote, nur unter der Basis.

Da sind ja Verfassungschutz und BND ohne Sandkastenspiele attraktiver.

Wie die „Angriffe“ gezaehlt wurden ist wirklich offen fuer Interpretation. Ich denke die Anzahl an richtig gezielten Angriffe duerfte weitaus niedriger liegen.

Ich kann auch nur jedem der sich fuer das Thema interessiert Brian Krebs’s Blog empfehlen: https://krebsonsecurity.com

Eine sehr interessante Diskussion !

Die dargestellten Probleme stelle ich mir gerade in der Diskussion auf der Ebene eines Fachmannes (z.B. Lt / OLt ) mit Master Abschluss in der Diskussion mit seinem Vorgesetzten (Major an aufwärts) vor, der natürlich schon die Political Correctness in seinem Organasationsbereich vertreten muss.

Wenn ich an mich selbst die Frage stelle, ob ich in so einem Organisationsbereich als Soldat dienen möchte, dann komme ich zu der Anwort, in einer „Unternehmenskultur“ von der bisherigen Lw oder Marine wäre dieser Dienst vorstellbar. Hier gab es auch bisher ausgeprägte Fachleute, denen von oben der Rücken frei gehalten wurde, damit sie einfach ihre Fachtätigkeit tun konnten. Und dies nach Möglichkeit excellent !

Mit der Erfahrung der Überführung der Lw IT-Anteile an die SKB und derer dort praktizierter „Unternehmenskultur“, würde ich aber von einem Dienst in dem neuen Org-Bereich Abstand nehmen.

Die Frage ist jetzt, in wieweit sich der neue Org-Bereich CIR von der geprägten und sozialisierten Kultur in SKB und Heer lösen kann.

@ Georg

In welcher Welt zählt ein gerade frischer Uni-Absolvent als Fachmann? Berufserfahrung: 0 Jahre!

Im Bereich der (wirklich) hochentwickelten IT’ler und hochentwickelter Analyse- und Wartungs-IT begibt man sich in gewisser Weise nach Afghanistan. Will sagen: solche Experten-„Nerds“ und – tools kann man nicht „kaufen“ (dauerhaft erwerben), man kann sie nur mieten oder leihen für vertraglich klar definierte Dienstleistung im Rahmen von Projekten. Wichtig zu wissen ist: dabei findet kein Know-How-Transfer statt. Man muß also ein Black Box/Boxer-Package vertraglich anmieten. Ich hab einmal die „Rote Rita“ kennengelernt – eine lizensierte SAP-Sourcecode-Programmiererin, die hatte damals einen Tagessatz von 10.000 DM inkl. Abgabe an SAP für Miete/Einsatz der entsprechenden SAP-Tools. Die war also nicht fest bei SAP angestellt, sondern war eine auf Honorarbasis arbeitende SAP-Certified-Free-Lance-Nerdess ;-)

Will sagen, wenn man an echt professionelle IT-Kompetenz heran kommen will, dann kostet das a. sehr viel Geld und b. unternehmerich einen völlig anderen mind-set.

Welcome to Cyber-Afghanistan ;-)

@klabautermann | 08. April 2017 – 12:03

Ich denke Sie haben mit dieser Vermutung recht.

Allerdings muss man dann die Frage stellen, ob die Einrichtung eines eigenen milOrgBer das richtige Instrument war um die Herausforderungen zu lösen.

Vielleicht wäre eine BMVg unmittelbare Bundesoberbehörde mit einem Umfang von 1.000-2.000 hierfür ja wesentlich besser geeignet gewesen…

@ DeltaR95

„In welcher Welt zählt ein gerade frischer Uni-Absolvent als Fachmann? Berufserfahrung: 0 Jahre!“

Ich wollte mit diesem Beispiel den Gegensatz zwischen einem jungen Uni-Absolventen und einem IT-Mann, der in der militärischen Hierarchie schon etwas höher gestiegen ist, aufzeigen. Es ist außerdem zu vermuten, dass der Stabsoffizier beim Thema IT nicht mehr in den neuesten Entwicklungen involviert ist, weil er anderweitig mit militärischen Aufgaben gebunden ist (z.B. als DV, Beurteilungen schreiben, Einsätze koordniieren, Personalgespräche führen usw. ) In der Regel ist er ab der Ebene Major nicht mehr in der direkten Technik tätig.

Dem entsprechend passt sich sein Bild von dem idealen IT-Mann auch der allgemeinen militärischen Vorstellung von einem idealen IT-Soldaten an.

@ klabautermann

Ja, mit SAP hat die Bw schon ihre Erfahrungen gemacht. Mit Free-Lancern, die die Regeln der Marktwirtschaft knallhart anwenden und zu ihrem Vorteil nutzen, wohl eher weniger (wenn man mal von Frau StS Katrin Suder absieht).

Diesen von Ihnen proklamierten MInd-Set, ich habe ihn Unternehmenskultur genannt, sehe ich bei den Heer und SKB-dominierten Entscheidern am aller wenigsten.

Aber vielleicht kann uns @ Söhnke Marahens dazu etwas sagen, wenn er denn will.

Die Ergebnisse der SÜ3 der sog. Nerds werden sicher spannend … Wie will man Abfluß von Wissen verhindern, insbesondere bei Free Lancern?

Ich fürchte, man unterschätzt die Herausforderungen bei der Absicherung im persönlichen Bereich, auch bei der angedachten Verwendung von Reservisten.

In der Nachbetrachtung der Ära vdL wird die Stärkung des Cyber-Themas das wirklich Bleibende sein.

Diese Stärkung war längst überfällig, da Gesellschaften stets die Kriege führen in deren Entwicklungsstand sie sind (Feudalstaat – Ritterkriege, Industriestaat – mechanisierter Krieg, Digitalisierte Gesellschaft, digitalisierter Krieg).

Die Umsetzung wiederum ist die Karikatur einer überforderten Bürokratie. Das Organigramm zeigt das sehr gut.

Die notwendige Kultur ist das dann noch größere Problem, wie hier ja bereits angesprochen.

Fazit: Gut gemeint ist nicht immer gut gemacht.

Ist halt eine Frage, wie lange man sich das Beharren auf starren (Formal-)Kriterien noch leisten kann. Mein Job hat mit digitalen Medien zu tun, die Stelle wurde erstmals eingerichtet (in einer sehr „geschichtsträchtigen“, d.h. lange bestehenden, Verwaltungseinheit). Aber Fachkräfte in dem Bereich wachsen auch nicht auf Bäumen.

Für mich leitet sich daraus der Schluss ab, dass an einigen Orten bereits erkannt wurde, dass die neuen Jobs der Digitalisierung nicht den bisherigen Spielregeln folgen – einhergehend mit der Grundeinstellung und den Biographien der nun in den Markt eintretenden Arbeitnehmergenerationen eine Entwicklung, die bisweilen zu radikalem Umdenken führen muss.

Im Bereich „Cyber“ herrscht bei den von der Bundeswehr gewünschten Fähigkeiten ein Wettbewerb vor, der einigen Einsatz erfordert … Muss ja nicht gleich die Rutsche in die Kantine sein (Google). ;-)

@Pham Nuwen | 09. April 2017 – 11:24

„Ist halt eine Frage, wie lange man sich das Beharren auf starren (Formal-)Kriterien noch leisten kann.“

Solange einerseits das Grundgesetz (Art. 33 Abs. 2) nicht geändert wird und man diese speziellen Dienstposten im Bereich CIR ansiedelt (also überwiegend als Offiziere oder Beamte ausbringt) und man die Gewerkschaften nicht dazu bringen kann den Tarifvertrag für den öffentlichen Dienst über Bord zu werfen oder man diese Fähigkeiten auslagert z.B. an Vertragsleistungen.

Ich sehe hier im Faden die Tendenz (kein Angriff gegen Sie!), sich die Welt so zu machen, wie man sie sich wünscht.

Das funktioniert nicht. Nur weil die Bundeswehr jetzt gerade ein bißchen Lust auf „Cyber“ hat, ändert sich noch lange nicht stehende und seit Jahrzehnten entwickelte Rechtssprechung.

Natürlich ist das ärgerlich, aber wer A sagt, der muß auch B akzeptieren.

Es gibt Lösungen, aber für diese müßte man an ganz großen Rädern drehen. Oder sich von der Fixierung auf einen militärischen OrgBer lösen.

@Koffer

Jetzt kann ich gerade nicht widerstehen – Ihre Formulierung lädt ja dazu direkt ein…

Nur weil Sie immer wieder Lust auf ein bisschen Infanterie haben, muss sich die Bundeswehr ja nicht Ihren Ideen anpassen.

(SCNR)

@T.Wiegold | 09. April 2017 – 13:09

[Koffer]

„Das funktioniert nicht. Nur weil die Bundeswehr jetzt gerade ein bißchen Lust auf „Cyber“ hat, ändert sich noch lange nicht stehende und seit Jahrzehnten entwickelte Rechtssprechung.“

[T.W.]

„Nur weil Sie immer wieder Lust auf ein bisschen Infanterie haben, muss sich die Bundeswehr ja nicht Ihren Ideen anpassen. (SCNR)“

Nicht schlecht ;)

Aber ich habe grundsätzlich gar nichts gegen „mehr Cyber“. Ganz im Gegenteil, ich finde wir sind schon reichlich spät aber machen dies nach meiner Betrachtung dennoch nur halbherzig.

Denn wir haben zwar pressewirksam bombastisch einen neuen OrgBer geschaffen (und damit wieder einmal Chaos in die Organisationsstruktur gebracht), aber 95% hat davon gar nichts mit „Cyber“ zu tun, sondern ist normale FüUstg/Fm und hätte niemals von den Bedarfstärger (Heer, Luftwaffe und Marine) abgetrennt werden dürfen.

Den Bereich „echter Cyber-Kräfge“ hingegen haben wir in dieser Struktur nur halbherzig ausgebracht.

Ich finde also nicht, dass wir zu viel machen, sondern vielmehr, dass wir zuviel falsches machen und so tatsächlich deutlich zu wenig für den Bereich der operativen (offensiv wie defensiv) „Cyber“-Fähigkeiten tun.

Darüber hinaus bin ich der Meinung, dass wir mit dem OrgBer CIR nicht nur ein bombastisches „Feuerwerk von PR-Nebelkerzen“ ohne ausreichende Effizienz in der Wirkung zünden, sondern auch das falsche Instrumentarium bedienen.

Es ist nun ja bekannt (und hier im Faden in den letzten Tagen auch diskutiert worden), dass man mit herkömmlichen Anstellungs- und Besoldungsstrukturen möglicherweise Spitzenkräfte für Cyber-Op nicht gewinnen können.

Wenn das so ist (und ich befürchte die Kommentartoren haben hier Recht), warum greifen wir dann auf konservatives Instrumentarium zurück?

Wir können nur mit ganz großem Aufwand an der laufbahntechnischen Anforderungen für einen Stabsoffizier bzw. einen Beamten des höheren Dienstes herumschiffen. Und selbst dann wird die Besoldung vermutlich nicht ausreichend attraktiv sein. Darüber hinaus kommt, dass wir dann plötzlich Majore/Oberstleutnante (bzw. ziv RR/ORR/RDir) haben die die notwenigen Führungsqualitäten für diesen Dienstgrad nicht besitzen und uns bei der nächsten Personalstruktur bzw. Beurteilungsrunde um die Ohren fliegen.

Statt also über militärische und beamtentechnischee „no-gos“ wie ein senken der akademischen und körperlichen Anforderungen zu diskutieren, warum gehen wir nicht mit einer feinen, eigenen, mittelgroßen mil/ziv gemischten Oberbehörde im BMVg-unmittelbaren Bereich in Kombination mit einer zugeordneten, öffentlichen GmbH einen Weg, mit dem wir Spitzenkräfte aus allen Bereich beschäftigen und angemessen bezahlen können?

Damit könnten wir dann die Spezialisten ordentlich bezahlen und für die Beamten/Soldaten könnte man für diesen (überschaubaren Bereich) zudem eine ordentliche Zulage einführen. Mit der Zulage würden die Beamten/Soldaten dann zwar immer noch nicht soviel verdienen wie die externen Kräfte, aber dafür wären für diese Statusgruppe Heilfürsorge/Beihilfe und Pension gegeben.

Außerdem noch ein ganz anderer Hinweis. Es mag Sie vielleicht überraschen, aber ich denke nicht, dass wir derzeit insgesamt zu wenig (leichte) Infanterie haben!

Uns fehlt zwar an den Aufgaben bzw. am LoA gemessen ein drittes FschJgRgt (wenn wir in Rgt-Strutktur bleiben), bzw. 2 FschJgBtl (wenn wir wieder auf getrennte 2-3 LLBrig gehen würden), aber dafür ist das JgBtl 91 in Rothenburg/Wümme „über“ und das JgBtl 1 in Schwarzenberg müsste wieder zu einem gemacht PzGrenBtl werden und das JgBtl 413 in Torgelow müsste m.E.n. sogar zu einem PzBtl gemacht werden.

Ist eigentlich bekannt, wo sich freiwillige Reservisten für das CIR melden können?