Phishing-Angriff auf die Bundeswehr: Angeblicher Amazon-Gutschein gegen „Name und Ausweisnummer“

Zu diesem Eintrag gibt es eine Neufassung – es handelte sich um eine Eigenaktion der Bundeswehr

Gegen die Bundeswehr läuft derzeit offensichtlich ein groß angelegter Phishing-Angriff: Mit dem angeblichen Angebot eines Gutscheins für das Online-Handelsunternehmen Amazon sollen Angehörige der Streitkräfte dazu verleitet werden, Name, Dienstgrad und Ausweisnummer preiszugeben.

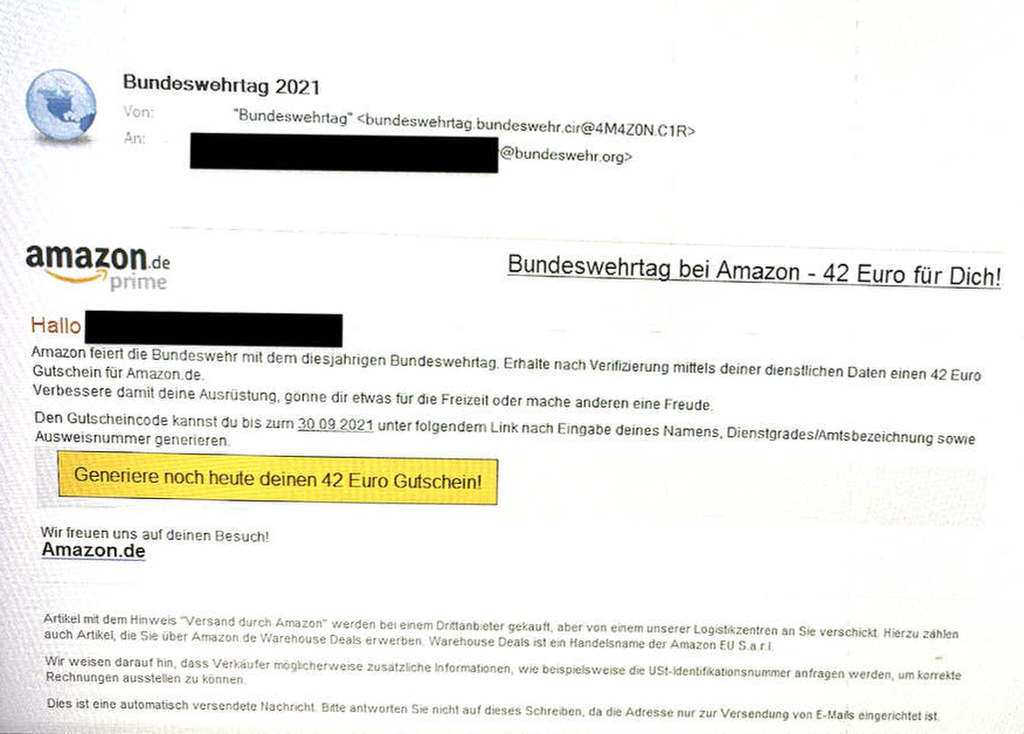

Bei mehreren Soldatinnen und Soldaten gingen nach Informationen von Augen geradeaus! am (heutigen) Dienstag E-Mails ein, die vorgeblich von dem Unternehmen stammen. Darin werden die Empfänger mit dem Hinweis Amazon feiert die Bundeswehr mit dem diesjährigen Bundeswehrtag aufgefordert, für einen Gutschein über 42 Euro Ihren Namen, Dienstgrad oder Amtsbezeichnung und die Ausweisnummer einzugeben (siehe Screenshot oben). Der Gutschein soll über einen Link in der Mail generiert werden.

Ein solcher Phishing-Angriff gerade im Namen des großen Online-Versenders ist nicht ungewöhnlich – solche Unternehmen mit einem großen Kundkreis werden oft für ein solches kriminelles Vorgehen genutzt. Auffällig ist allerdings in diesem Fall, dass die E-Mails mit dem Angriffsversuch nicht an allgemein bekannte Mailadressen von Bundeswehr-Dienststellen versandt wurden, sondern gezielt an die Namens-bezogenen Adressen einzelner Soldatinnen und Soldaten.

Das ist deswegen bedeutsam, weil dies Mail-Adressen zwar nach einem bestimmten Schema generiert werden – aber nicht einfach aus dem Namen des Betroffenen ableitbar sind. So wird bei häufiger vorkommenden Kombinationen von Vor- und Nachname zwischen beidem eine Ziffer eingefügt, die nicht einfach erraten werden kann. Aus einem Peter Müller wird dann im Bundeswehr-Mailsystem zum Beispiel ein Peter27Müller (willkürlich gewähltes Beispiel; ich hoffe, diese Kombination gibt es in der Realität nicht).

Unklar ist bislang, wie viele Soldatinnen und Soldaten von diesem Angriff betroffen sind. Das Kommando Cyber- und Informationsraum der Bundeswehr hatte am Mittag noch keine Aussage zu diesen Phishing-Mails. Allerdings gibt es auch die klare Weisung, solche Mails unmittelbar zu löschen.

Auch von Amazon Deutschland gab es dazu zunächst keine Stellungnahme.

(ggf. weiter nach Entwicklung)

Erster Beitrag hier in den Kommentaren von Peter27Fischer und ich falle vom Stuhl :-)

Naja, ziemlich plumper Versuch. Wieso sollte Amazon solche Informationen benötigen? Und der Tag der Bundeswehr war dieses Jahr am 12.Juni.

Ich hoffe, die betroffenen Kameraden haben sofort den IT-SiBe über diese mails informiert. Das ist doch mal eine Aufgabe für das Kdo CIR, aufzuklären, woher die Attacke kommt und den Attackierenden digital zu eliminieren.

Es handelt sich dabei um einen Teil der Awarenesskampagne des Chief Information Security Officer der Bundeswehr (CISOBw) in Vorbereitung auf die kommenden Informationssicherheits-Awareness Tage.

Zur entsprechenden Intranetseite führt auch der hinterlegte Link in der Mail…also alles halb so wild. :-)

[Wenn das so sein sollte… hätte der CISOBw aber vielleicht seine eigene Pressestelle vorab informieren sollen… Haha, dann hat die Bw doch noch ganz eigene hausgemachte Probleme. T.W.]

Das war kein externer Phishing-Angriff, sondern eine Aktion der Informationssicherheitsorganistion der Bundeswehr als Hinweis auf die kommenden InfoSichh-Awareness-Tage (21. – 22.10.).

Steht so auch am Ende der Mail, wenn man über die angebliche Bonus-Aktion hinweg scrollt.

War denn diese Kampagne mit dem Personalrat abgesprochen?

Danke für die Hinweise. Ich kenne ja die Mail nicht im Original, sondern nur die Screenshots davon.

Wenn es tatsächlich eine Awareness-Aktion von CIR sein sollte, frage ich mich allerdings, warum deren eigene PIZ davon keine Kenntnis hatte.

Was Amazon wohl dazu sagt, dass der Firmenname intern in der Bundeswehr für eine Awareness-Kampagne des CISO verwendet wird… ;-)

Wenn die Pressestelle des CISOBw davon selber keine Ahnung gehabt hat … ja, ist denn schon wieder 1. April?

Wußte Amazon hiervon und hat es genehmigt? Immerhin wird der Firmenname und das Logo (und ggf. mehr) verwendet.

Als Markeninhaber fände ich das nicht lustig.

Davon ab: die namensbezogenen Adressen sind ja einfach zu „erraten“, außer die vom KSK und MAD, wobei man natürlich „Masse“ braucht um einen „bulk“-Versand zu rechtfertigen (Daten aus dem ZVDstBw, z.B., oder Kontakte eines LoNo Nutzers).