IT-Sicherheitschef der Bundeswehr testet eigene Truppe mit gefälscher Amazon-Mail (Neufassung)

Der IT-Sicherheitschef der Bundeswehr hat die eigene Truppe mit einer angeblichen E-Mail des Online-Händlers Amazon getestet: Soldatinnen und Soldaten wurden aufgefordert, für einen vorgeblichen Gutschein Name, Dienstgrad und Ausweisnummer anzugeben.

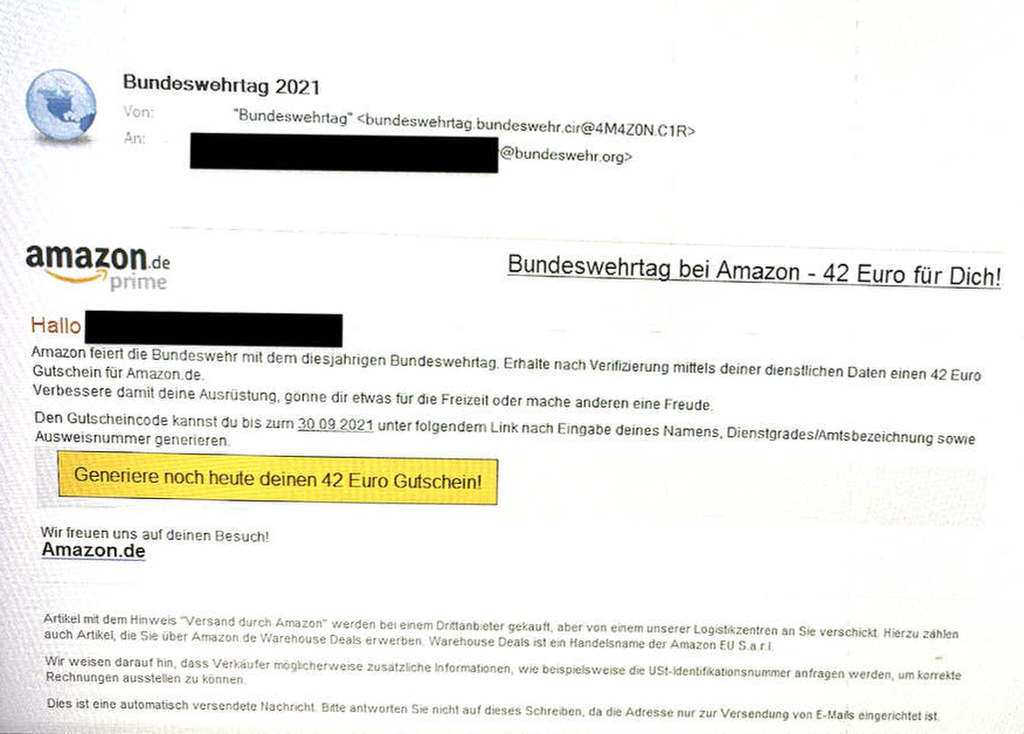

Bei Soldatinnen und Soldaten gingen am (heutigen) Dienstag E-Mails ein, die vorgeblich von Amazon stammen. Darin werden die Empfänger mit dem Hinweis Amazon feiert die Bundeswehr mit dem diesjährigen Bundeswehrtag aufgefordert, für einen Gutschein über 42 Euro Ihren Namen, Dienstgrad oder Amtsbezeichnung und die Ausweisnummer einzugeben (siehe Screenshot oben). Der Gutschein sollte über einen Link in der Mail generiert werden.

Inzwischen ist klar, dass diese Mail von der Bundeswehr selbst stammt. Das Kommando Cyber- und Informationsraum (CIR) bestätigte, dass der Chief Information Security Officer der Bundeswehr (CISOBw), der stellvertretende CIR-Inspekteur Generalmajor Jürgen Setzer, diese Aktion initiiert hatte. Damit sollte in der Truppe Bewusstsein für die Gefahren von solchen Phishing-Angriffen geweckt werden. Allerdings hatte Setzer vorab nicht sein eigenes Presse- und Informationszentrum informiert, das bei der ersten Anfrage nach diesem scheinbaren Angriff keine Kenntnis von der Aktion hatte.

Auffällig war in diesem Fall, dass die E-Mails mit dem Angriffsversuch nicht an allgemein bekannte Mailadressen von Bundeswehr-Dienststellen versandt wurden, sondern gezielt an die Namens-bezogenen Adressen einzelner Soldatinnen und Soldaten. Da die Bundeswehr selbst diese Mails versandte, ist natürlich klar, dass dem Auftraggeber dieser Aktion die Adressen bekannt waren.

In der Truppe gilt die klare Weisung, solche Mails unmittelbar zu löschen. Deshalb ist auch unklar, wie viele Soldatinnen und Soldaten überhaupt mitbekommen haben, dass es eine Eigenaktion der Streitkräfte war.

Nachtrag: Auf Nachfrage die offizielle Mitteilung des Kommandos CIR dazu:

Bei der initiierten Mail vom 27.09.2021 an die Angehörigen der Bundeswehr handelt es sich um eine interne Sensibilisierungsmaßnahme der Bundeswehr. Initiator der Phishing-Kampagne ist der zum Kommando Cyber- und Informationsraum gehörige CISOBw (Chief Information Security Officer der Bundeswehr).

Die Nutzer der IT-Systeme in der Bundeswehr haben alle einen sehr unterschiedlichen Ausbildungs- und Wissensstand zum Thema Informationssicherheit. Im Rahmen der nun durchgeführten IT-Awareness-Ausbildung soll bei den Angehörigen der Bundeswehr das Bewusstsein für Gefahren und die Bedrohung für die Bundeswehr sowie auch im privaten Umfeld geschaffen werden. Dabei ist es von großer Wichtigkeit Nutzer auf allen Ebenen in Ihrem Verantwortungsbereich zu erreichen. Zusätzlich werden so Meldewege in der Bundeswehr überprüft und Erfahrungen gesammelt zur Reaktion der Organisation Bundeswehr auf solche Mails.

(Diese Neufassung ist eine KORREKTUR des vorangegangenen Eintrags.)

Die Mails gingen gestern schon ein, der Ansatz war gut gemacht. Auf verschiedenen Ebenen der Mail (technisch /inhaltlich) erkennbarer „Versuch“ einer Fishing Mail. In sofern guter Ansatz für Awareness InfoSec, bin auf die Auswertung gespannt.

Dass es sich um eine Aktion von CIR handelt, stand übrigens *in der Mail SELBST*! Wer sie gelesen hat, sollte informiert gewesen sein. Dahingehend auch die Frage, wie es überhaupt dazu kommen kann, dass sowas an die Presse weitergegeben wird, ohne die Auflösung von Anfang an mitzureichen …

(@TW: Nicht falsch verstehen, ich finde den Blog gerade auch deswegen so wichtig, weil hier Dinge diskutiert werden, die Bw-semi-intern laufen und sonst keine Öffentlichkeit finden würde. In dem Fall waren aber die Hinweisgeber einfach nicht besonders gründlich. Lesen bildet halt …)

Zur Wirksamkeit und Nachhaltigkeit empfehle ich das Video Hirne Hacken von Linus Neumann auf dem 36C3 ( https://media.ccc.de/v/36c3-11175-hirne_hacken ).

Interessant wäre ja auch mal, die Statistiken zu dieser Aktion zu sehen (Clickrate, Melderate etc.)

Sorry wenn ich eine Phishing Mail bekomme lösche ich die meist schon anhand der Verdächtigen Absenderadresse und hat man doch ausversehen draufgeklickt erschließt sich das in den ersten zwei bis drei Sätzen. Da lese ich nicht mehr zuende sondern lösche. Wenn es dann Kameraden gibt die das schneller publik machen wollen und dafür den Kanal der Presse wählen kann man denen nicht wirklich was vorwerfen.

Aber ich warte auch noch auf den Tag an dem der Heeresinspektor bei einer x beliebigen Brigade aufschlägt und denen verkündet das sie in voll Stärke in 72h auf einem Weitentfernen Truppenübungsplatz aufschlagen soll.

Man musste übrigens nur die Email bis nach unten runterscrollen. Da stand die Auflösung… :-)

Da freue ich mich schon auf die Antwort der Kamerad*_:innen an Generalmajor Jürgen Setzer, was solche Versuche angeht.

Sicherlich freut sich der General, wenn er auch getestet wird.

Feuer frei.

Gut gemacht? Bereits ein Blick auf die Absenderadresse offenbart die Absicht. Da muss nicht gescrollt werden.

Naja. Der Mensch ist doch eh gläsern. Und wenn man man genug sucht kann man wahrscheinlich auch seine eigene Penislänge Googeln. Solange man nichts hat wofür man sich all zu sehr schämen muss. Dann steht halt da “

Lt Klaus Bohnenkohl 38 j“ hat Frau Kind Hund Golf Diesel. Und nu?

Na, dann hoffen wir mal, das sich der CISOBw bei Amazon die Erlaubnis zum Nutzen der Handelsmarke Amazon prime geholt hat. Diese steht bei Amazon extra auf der Liste der Handelsmarken, deren Logos nicht frei oder nach Registrierung benutzt werden dürfen. Und das hier ist keine private Nutzung. Wenn nicht, viel Spaß.

Hier ein paar Infos von Amazon zum Umgang mit ihren Markenlogos:

https://trademarks.amazon.com/

und spezieller https://trademarks.amazon.com/#*Logos-Not-Currently-Licensed-for-Use

Das gilt übrigens auch für Logos, die so ähnlich aussehen und für den normalen Handelsverkehr benutzt werden, bei denen eine Verwechselungsgefahr besteht.

O.Punkt sagt: 28.09.2021 um 13:25 Uhr

Bitte folgen Sie dem Link und downloaden Sie das Video.

Genau meine Art von Humor.

Nette Aktion. Erinnert mich an die „Feindflugblätter“, die früher bei Übungen ausgebracht wurden. Hoffe, es gibt auch heutzutage eine nachfolgende Einweisung/Kurzschulung durch die Vorgesetzten, was solche Dinge anrichten können und wie man als Soldat damit korrekt umgeht.

Diese Aktion gab es schon mal, also nicht wirklich was neues. Es soll einfach nur darauf hingewiesen werden, wenn solche emails kommen, nicht seine Daten abzugeben. Alternativ keine Anhänge öffnen.

Wer in seinen privaten Email Konten mal nach schaut, bekommt dort sicherlich auch jede menge “ Angebote “ etc. Diese lösche ich auch umgehen, ohne groß nachzulesen.

Traurig was hier abgeht. Solch primitive pishing mails… Von dem Volldeppen vom Cyperteam, dem sein Rucksack samt eingetuftem USB stick im Baltikum geklaut wurde hat man leider nichts mehr gehört…..

Der Betrag von 42 Euro kommt vermutlich aus dem Film „Per Anhalter durch die Galaxis“.

Das mag ja hier bei einigen Lesern Gefallen finden.

Ob das rechtlich zulässig ist mag ich nicht zu sagen, im Umgang im Sinne der InFü finde ich dies unmöglich.

Ich ordne das in die Vertrauensdebatte ein, welche nach dem postuliertem Misstrauen durch die ehemalige BM’n UvdL angestoßen wurde.

Misstrauen regiert offenichtlich die Bundeswehr. Auch die wahrscheinliche Nutzung privater E Mail Adressen befindet sich für mich in der Grauzone.

Wir haben ja auch in der Bundeswehr Versuche, unter dem Vorwand von Meldungen, zu verstecktem Denunzuiantum zuzulassen. Ich schließe mich dem nicht an, nenne aber die Aktion des General Setzer mit fragwürdigem Spitzeltum gleich. Das mag nicht akzeptiert werden, ich weiß schon, „Im Verborgenen Gutes tun“ – mit diesem Slogan klingt es besser.

Briefe an Soldaten im Feldlager Masar-i-Scharif sind früher systematisch geöffnet worden, Soldaten wenden sich zunehmend anonym an WB und BMVg etc, etc.

Ich dachte, Offenheit schafft Vertrauen. Siehe dazu InFü!

[Unabhängig von der Bewertung ein Hinweis auf einen Irrtum: Es wurden nicht „private E Mail Adressen“ bei dieser Aktion genutzt, sondern die Namens-bezogenen Mailadressen im Mailsystem der Bundeswehr. T.W.]

@E.Douben:

Solche Aktionen gibt es in der freien Wirtschaft regelmäßig. Solange dabei die dienstlichen bzw. geschäftlichen Mailadressen verwendet werden, ist das legal und legitim, um den Erfolg der regulären Schulungen zu überprüfen. Gerade beim CIR sollte man besonders sensibel dafür sein, wie sich Angreifer Zugang zu IT-Systemen verschaffen.

Das hat mit InFü überhaupt nichts zu tun.

@E. Douben

Meines Wissens, werden solche Aktionen in jeder größerern Firma regelmäßig durchgeführt, auch in der in der ich arbeite. Hier ist alles mit dem Datenschutzbeauftragen durchgesprochen und abgestimmt, daher ist daran a.m.S. auch nichts verwerfliches zu sehen und ich würde es nicht überinterpretieren.

Die Ergebnisse fände ich allerdings auch sehr interessant, vielleicht kommt der Hausherr da ja irgendwann mal dran und darf diese auch berichten.

Das Presse- und Informationszentrum nicht zu informieren ergibt durchaus Sinn – dort müssen naturgemäß viele externe E-Mails verarbeitet werden, d.h. dort muss auch entsprechend geschult und getestet werden.

@PeterD:

42€ ist der monatliche Freibetrag bis zu dem man für Sachbezüge keine Steuer oder Abgaben entrichten muss.

@E.Douben, @Langnase

Ich wurde von meinem zivilen Arbeitgeber in der Hinsicht ebenfalls getestet ich glaube es war 2 Monate nach der zugehörigen Schulung.

@Klaus Trophobie

Sie meinen die Sachbezugsgrenze für Arbeitnehmer von z. Zt. € 44,00 im Monat. Das gilt aber nur für Leiszungen des Arbeitgebers, inkl. Gutscheinen von Drittanbietern. Hier wäre aber Amazon der Gutscheinabgeber,.ohne Auftrag der Bw. Passt auch nicht.

Das war wohl eher eine Schnapsidee aus dem Offz-Kasino.

Jetzt muss ich mal die Frage stellen, wenn ein Arbeitgeber mir eine Mail schickt, die eine Handlung verlangt und dafür eine Gegenleistung in Aussicht stellt, habe ich nach Durchführung der Handlung Anspruch auf die Gegenleistung?

Oder Plump: Wenn die Bundeswehr einen Soldaten/Beamten/Arbeitnehmer auffordert (egal wie sie es verpackt) sich zu registrieren und dafür einen 42€ Gutschein bei Amazon bietet, hat dieser dann nach Aufforderung einen Rechtsanspruch auf die Gegenleistung für seine Arbeit?

Nachtrag: Ich denke JA. Sonst könnte jeder Arbeitgeber ja nach geleisteter Arbeit sagen: War nur ein test ob du es machst!

@Pio-Fritz sagt: 28.09.2021 um 19:24 Uhr

„Das war wohl eher eine Schnapsidee aus dem Offz-Kasino.“

Wieso?

@Pio-Fritz

Knapp daneben ist auch vorbei…

Mein Gedanke war halt das man bei dem Phishing die (eigentlich) bekannte Grenze einhält und so zusätzliche den Eindruck vermittelt der Arbeitgeber steckt mit drin und das habe alles seine Richtigkeit.

@Koffer

Als Schnapsidee ist da nur der Zahlenwert gemeint, nicht die Aktion an sich.

Zunächst an alle „Hauptbedenkenträger“: Wer in der „Firma“ arbeitet, der weiß, dass hier Rechtsfragen vor solchen Aktionen sauber geklärt worden sind, außerdem ist es nicht das erste Mal, dass als „Lockvogel“ ein Amazon-Gutschein herhalten musste … Darüber hinaus ist eine solche Aktion zustimmungspflichtig bei den Personalinteressensvertretungen, die scheinbar die Notwendigkeit von Schulungsmaßnahmen in diesem Segment erkannt haben.

Es drängt sich der Verdacht auf, dass diejenigen, die sich so vehemnt über eine derartige Kampagne aufregen, wohl darauf reingefallen sind. Und im Vergleich zu zivilen Firmen oder auch anderen öffentlichen Stellen passiert hier nichts, wenn man darauf reinfällt, außer dass der Link zur Ankündigung des Awarnees-Tages führt. Zivil wird bei solchen Aktionen schon mal der Account gesperrt und man muss sich offenbaren. Wer bei einer solchen Mail ohne Prüfung klickt, der hat Schulung in meinen Augen nötig … und die ist nicht nur gratis und in der bezahlten Arbeitszeit … nein, sie hilft auch, dass man bei der privaten Internetnutzung sensibler wird. Statt meckern sollte man sich also freuen, dass der Dienstherr so agiert wie er es tut …

Und unabhängig davon, ob 42€ eine Anlehnung an ein „Werk der Weltliteratur“ ist oder Zufall … schlimm genug, dass mancher be so einer geringen Summe alle Vorsicht vergisst und klickt …

Naja, man sollte bedenken, dass diese Mails auch meldepflichtig sind. Sprich in meinem Bereich waren min. 25% der Mitarbeiter von der Mail betroffen. Würde also hochgerechnet ca. 60.000 meldepflichtige Ereignisse in der Bw machen. Der resultierende Aufwand müsste also immens gewesen sein.

Funfact am Rande: Ja, die Mail outet sich weiter unten als Phishing Mail und weitergehende Informationen werden unter einem anzuklickenden Link angeboten ….

@Koffer sagt: 28.09.2021 um 22:16 Uhr

Ich meinte den Zahlenwert an sich, der wohl keinen tieferen Sinn hat. @Klaus Trophobie hat das schon richtig erkannt.

ACE

DANKE +1

Wer schon nicht in der Lage ist, die Endung .CIR im Header zu entdecken (und das war mehr als offensichtlich) oder sich nicht mehr an die IT-Sicherheitsbelehrung erinnert ,sollte m.E.n. auch keinen eigenen dienstlichen PC besitzen. Wenn es bereits an solchen Dingen scheitert, das Hirn automatisch aus bleibt, braucht er auch keinen Dienstrechner!

Bei Abzug derer, würden sich vermutlich einige auf das einfache zurückbesinnen müssen, kurze und knappe Befehle und Anweisungen zu erteilen, anstelle von Ellenlangen und Sinnlos unbearbeiteten weiter geleiteten Mails das Netzwerk zu verpesten!

Aber ist es nicht etwas zu offensichtlich mit Dienstgrad und Ausweisnummer? Ich gebe nichtmal meine Schuhgrösse weiter.

Wer hier die Innere Führung kritisiert sollte sich vor allem vor Augen führen, wie im Nachgang damit umgegangen wird.

Aus dem zivilen IT-Bereich ist klar, dass solche Tests sinnvoll und angebracht sind und auch, dass solche Prüfungen nicht zu Strafe und Bloßstellung führen dürfen. Das Stichwort ist hier positive reenforcement. Also auf welche Art auch immer die erwünschte Reaktion zu belohnen, aber nicht diejenigen anzuprangern, die darauf hereinfallen.

Die Gefahr sind die Angriffe, die so gut gemacht sind, dass selbst der CISO drauf hereinfällt. Und auch wenn wir als Medienaffine Leser hier mit einem Blick auf den Absender das ganze vermuten, heißt auch nicht zwangsläufig, dass wir in gewünschter Art reagieren. Ja, sicher ist einfach löschen besser als draufklicken und ausfüllen, aber gerade in diesem neuen Feld InfoSec ist eben awareness wichtig und dazu gehört zwangsläufig eine entsprechende Meldung. Der schlaue Spearphisher zielt nämlich auf die, die genug Informationen haben, aber nicht so weit oben sitzen, dass sie berufsparanoid sind. Dort droht die größte Gefahr. Und da muss der Verantwortlicher, hier CIR, im Zweifel Kenntnis von bekommen. Wenn einer drauf hereinfällt, es aber bei CIR keiner merkt, weil niemand meldet, dass eine Attacke durchgekommen ist, dann ist die Tür im Zweifel offen.

Von daher gut, wenn man liest, dass der Link dahinter auf die Info zum Awarenesstag führt. Hoffen wir, dass keine Sanktionen nachkommen, sondern man einen Weg findet, das korrekte Verhalten zu belohnen.

Nach Durchsicht aller Kommentare hier verstärkt sich bei mir der Eindruck, dass ich die 42 € nie sehen werde.

Insgesamt empfinde ich es durchaus als eine gelungene Aktion die Nutzer ohne Gefahr für die IT-Sicherheit für solche Mails zu sensibilisieren.

Die Hinweise waren angefangen vom Absender über die knappe Zeitsetzung und die geforderten Daten doch schon recht deutlich. Da es aber immer häufiger zivil-militärische Kooperationen gibt, hat sich wohl so mancher gefragt, ob da der Bund einen Deal mit Amazon eingegangen ist um die Leistung von Soldaten anzuerkennen.

Viel bedenklicher finde ich dass Leute darauf anspringen. Und dass auch noch im Internet und das auch noch als Soldaten. Bei mir fällt dass unter dass geht euch ein Schei….dreck an. Und gut.

@ E. Douben

Auch die InFü kennt im Führungsvorgang den Teil „Kontrolle“ und nicht jede Übung muß vorher als eine kenntlich sein. Das wissen all‘ die, die mal als UvD oder als Wachhabender die „Bombendrohung“ am Telefon entgegen genommen haben.

Vertrauen muß zu einem gewissen Grade auch erworben bzw. bestätigt werden.

Ist keine schlechte Idee und im zivilen nicht unüblich, in meiner Firma bekommen wir ca. 1 mal im Monat eine Phishing Test Mail. Jeder der drei mal drauf reinfällt muss extra Trainings machen und bekommt Restriktionen im Email Empfang.

In dem Unternehmen der Privatwirtschaft in dem ich arbeite gibt es solche Aktionen auch regelmäßig. Leider fallen immer noch Kollegen darauf rein. Allerdings sind sie stellenweise auch durchaus perfide gemacht.

@Barbarossa sagt: 29.09.2021 um 14:39 Uhr

„Von daher gut, wenn man liest, dass der Link dahinter auf die Info zum Awarenesstag führt. Hoffen wir, dass keine Sanktionen nachkommen, sondern man einen Weg findet, das korrekte Verhalten zu belohnen.“

Hm, beim ersten Mal jetzt ja vielleicht. Am Anfang ist Belohnung ja häufig wirkungsvoller als Bestrafung.

Aber grundsätzlich gilt: Dienstvergehen sind Dienstvergehen…

@J. Hoffmann sagt: 29.09.2021 um 15:58 Uhr

„Auch die InFü kennt im Führungsvorgang den Teil „Kontrolle“ und nicht jede Übung muß vorher als eine kenntlich sein.“

+1

@ Mediator

die Bundeswehr hat über BAPers Bw (Berufsförderungsdienst) eine Kooperationsvereinbarung mit AMAZON geschlossen und Amazon Military wirbt darüber um neue Arbeitnehmer. Insofern wäre ein Amazonkontakt nicht unüblich gewesen, allerdings mit entsprechender „Weiterleitungsgeschichte“ über die Dezernate und nicht mit einem giveaway …

Liebes CIR,

der Phishing Versuch von gestern war ein klarer Rückschritt. Das habt ihr in Vergangeneheit schon geschickter gemacht. Bei frühreren Mails musste man noch im Quelltext der Mail gucken, um festzustellen, dass die Mail über einen Bw-internen CIR-Server eingetrudelt kam. Da hatte man wenigstens noch die Absenderadresse gespooft. Aber das gestern war ja wirklich offensichtlich ein Test.

Aus meiner Sicht war die Zielgruppe hier ganz klar vom Typ „Boomer – wenn ich Dateien umbenennen will, klicke ich 2mal langsam auf den Dateinamen“.

Wünsche mir mal so eine richtig ausgereifte Socialengineering Phishing Attacke, wo auch der Rest mal an seine Grenzen kommt. Freu mich auf euch, liebes CIR :*

Es wurden btw nicht nur Soldatinnen und Soldaten sondern auch die Zivilbeschäftigten angeschrieben.

Ich persönlich fand die Aktion ziemlich gut!

42 is the answer to the question about life, the universe and everything. So, the value definitely has its meaning.

Well, maybe too complex maths for everybody below (or maybe above) the rank of an major ;-)

Ich kann mich an ähnliche Maßnahmen im nachgeordneten Bereich erinnern. Hier wurde nach der Aktion ein Wehrdisziplinatrmaßnahme eingeleitet und gegen den Urheber wegen §10 (4) SG und §33 WStG ermittelt. Soweit ich mich erinnere war damals der Tenor, dass solche Aktionen nicht durchgeführt werden dürfen (Täuschung, Vertrauensbruch, etc).

Also wer sich bei derart offensichtlichen „Phishing-Awareness-Mails“ unter dem Stichpunkt „Innere Führung“ aufregt, der braucht vermutlich auch weder Feldjäger noch MAD. Schließlich ist es ja ohnehin verboten, sich beispielsweise von der Truppe unterlaubt zu entfernen oder ausländischen Nachrichtendiensten Dienstgeheimnisse zu verraten.

Da sollte man den Kameradinnen und Kameraden ruhig mal vertrauen(!)

Kein unmittelbarer SiPo-Bezug, aber lt. Facebook wurden 19 der 20 meistbesuchten christlichen Diskussionsgruppen auf Facebook von ausländischen Trollfarmen (mit Sitz im Kosovo bzw. Mazedonien) aus kontrolliert und koordiniert. Das betrifft jetzt nur die Steuerung von Empörung und ggf. vermutlich auch den Versuch, gezielte Wählerbeeinflussung zu betreiben. Aber glaubt irgendwer, dass Phishing nicht auch zum Repertoire ausländischer Dienste oder sonstiger Gruppierungen gehört?

@Dr Who sagt: 01.10.2021 um 12:42 Uhr

„Ich kann mich an ähnliche Maßnahmen im nachgeordneten Bereich erinnern. Hier wurde nach der Aktion ein Wehrdisziplinatrmaßnahme eingeleitet und gegen den Urheber wegen §10 (4) SG und §33 WStG ermittelt. Soweit ich mich erinnere war damals der Tenor, dass solche Aktionen nicht durchgeführt werden dürfen (Täuschung, Vertrauensbruch, etc).“

Aus berufener Quelle kann ich beruhigen. Ich habe mit zwei unterschiedlichen Fachleuten zum Thema gesprochen und es ist wohl rechtlich alles vorbildhaft gelaufen.

Kein Dienstvergehen, natürlich keine Straftat.

Sondern so wie es die entsprechenden Vorschriften genau das vorsehen.

Jetzt halt zum ersten mal „groß“, deswegen mancherorts für Erstaunen sorgend, und deswegen vielleicht an der einen oder anderen Stelle auch mit „Kinken“ in der Durchführung, aber insgesamt nichts neues.

ACE sagt:

29.09.2021 um 7:50 Uhr

100 % Zustimmung.

Oliver Bravo sagt:

30.09.2021 um 10:49 Uhr

Bei einer extrem gut ausgeklügelten Phishing-Mail bringt auch die beste Schulung vorher nichts.

Da muss dann das System dahinter gut aufgebaut sein und ausgerüstet und hinterlegt mit Fachkräften sein.

Ich glaube alle hier wären erstaunt oder eher erschrocken, wenn sie wüssten wie viele (oder prozentual) Empfänger geklickt haben…

Zur IT Security Awareness gibt es gute Seminare von externen Anbietern. Die kann ja der IT SiBe zusätzlich zur jährlichen Belehrung durchführen.

Tip: Smartphone ausschalten oder gleich auf Stube lassen 😁😎

Finde es sehr gut, dass verstärkt auf das Thema IT-Sicherheit hingewiesen wird. Dass die Kampagne nun für Diskussionen sorgt, ist ja schon für sich ein Erfolg.

Es besteht in den Bereichen Informationssicherheit, IT-Sicherheit, Geheimschutz, Datenschutz (die ja alle miteinander zusammenhängen) leider nach meiner Wahrnehmung in der Bundeswehr ein extremes Defizit: Völlige Fehleinschätzung von Risiken, fehlendes Systemverständnis und im Ergebnis eine Kultur des ständigen Ignorierens von Sicherheitsvorgaben. Wir sind da schlicht unprofessionell. Das bekommen auf Übungen und Lehrgängen auch Angehörige von Verbündeten Streitkräften so mit und haben mir das immer wieder bestätigt (vor allem von US-amerikanischer und britischer Seite).

Seit Corona und der eingeschränkten Freigabe privater IT für dienstliche Zwecke haben sich noch zahlreiche weitere Unsitten viel stärker ausgebreitet. Das Abspeichern dienstlicher Daten auf den allesamt für die dienstliche Nutzung verbotenenen privaten Cloud-Diensten; die fortgesetzte verbotene Nutzung von WhatsApp, obwohl es eine dienstliche Alternative gibt; die Nutzung privater Mailkonten (die Nutzung ist eingeschränkt freigegeben) ohne die versendeten oder Empfangenen Inhalte wenn sie nicht mehr benötigt werden zu löschen.

Leider wollen auch Dienststellenleiter (zumindest einer, mit dem ich versucht habe zu sprechen) mit diesen Themen nicht „belästigt“ werden. Wenn der IT-Sicherheitsbereich, der Sicherheitsbeauftragte und der Datenschutzbeauftragte jedoch von der Dienststellenleitung bedeutet bekommen, dass ihre Arbeit eigentlich nicht erwünscht ist und sie vor allem nicht nerven sollen, dann kommt es eben zu solchen Zuständen. Werden diese Themen eigentlich in der Ausbildung von Stabsoffizieren, Kommandeuren und sonstigen Dienststellenleitern angeschnitten?

Aus meiner Sicht müssen die Themen konkreter in der Ausbildung aller Soldaten (aber auch zivilen Mitarbeiter) stärker in den Fokus genommen werden. Wie kann ich mich und meine Mitarbeiter und die Organisation insgesamt schützen? Warum gibt es immer noch nicht ein bundeswehrweites standardisiertes und hochwertiges interaktives ganzheitliches Pflicht-Sicherheitstraining, was z.B. alle 2 Jahre zu absolvieren ist? Da sind andere Armeen und Unternehmen deutlich weiter. Warum wird bei der Sicherheitsüberprüfung von Kommandeuren nicht stärker darauf geachtet, ob diese Sicherheitsstandards auch im nachgeordneten Bereich durchsetzen (lassen)? Sie tragen dafür schließlich die Verantwortung… vielleicht helfen die Mails, um die es sich hier eigentlich dreht, an der ein oder anderen Stellen, ein paar Gehirnwindungen in Gang zu bringen.

Chapeau, dass Awareness zu Phishingangriffe und ein Hinweis zu einer Awarenessveranstaltung der Bundeswehr es sogar bis in den Elfenbeinturm BMVg geschafft hat. Diese Aufmerksamkeit für die Informationssicherheit wünscht man sich schon lange bei seinen Vorgesetzten, die gefühlt dies eher als eine Belästigung betrachten.

Dass Awareness bei vielen doch wichtig ist, besonders in der Bundeswehr, zeigt die Veröffentlichung des Blogbeintrags.

Anscheinend beschweren sich überwiegend nur die, die auch auf den Link geklickt haben, sich ertappt fühlen und es aber niemals selbst zugeben würden. Das hat wahrscheinlich 3 Gründe.

1. Man ist zu beschäftigt die E-Mail bis zum Schluss zu scrollen, um den Hinweis zur Veranstaltung zu finden und zu lesen (ehrlich gesagt war es auch wirklich etwas tricky und ich musste auch erst schauen. Aber das ist ja auch Sinn und Zweck von Social-Engineering) und man fühlt sich enttäuscht nicht seine sensiblen internen Informationen für einen läppischen 42,- Gutschein eintauschen zu können.

2. Man erkennt nicht die offensichtlichen Anzeichen von Phishing und dass es nie eine reale Amazonmail sein konnte. Das lässt auf ein Ausbildungsdefizit schließen.

3. Man sich keine Fehler erlauben darf, weil man glaubt, dass seine Laufbahn dann beendet ist.

Ich finde diese Aktion cool gemacht und nochmals gut auf die Veranstaltung im Oktober so hinzuweisen. Als ISB in meiner Dienststelle hätte mir niemand zuvor von der KpFü bei diesem Thema so zugehört. Bei uns im OrgBer ist zwar die Anmeldefrist schon rum, aber wie es immer bei solchen freiwilligen Vorträgen ist, sind diejenigen bei denen es wirklich wichtig wäre krank oder haben Berufsschule, wenn es nicht befohlen wurde.

Zumindest wurden die Awarenesstage schon lange im voraus angekündigt.

Spätestens seit Anfang August ist schon durch unseren ISB des OrgBer offiziell der Termin für diese Veranstaltung und die Weisung vom CISOBw bekannt gemacht worden.

Scheinbar ist aber bei einigen so wie man liest eine Schulung hier dringend notwendig, zudem es sich hier gar nicht wirklich um Phishing handelt (weil man gar keine Daten eingeben kann und sofort auf die Intranetseite zum Veranstaltungshinweis geleitet wird) und Insider interne Informationen an Medien melden, wozu sie wahrscheinlich gar nicht berechtigt sind.

Informationssicherheit wird heutzutage immer wichtiger. Manche haben aber nicht mal mehr den geistigen Horizont, um beurteilen zu können wo sich das böse Ende seines Waffensystems im Stabsdienst befindet. In diesem Fall nicht das Gewehr, sondern der PC. Ist dies auch vielleicht der Grund die Informationssicherheit nicht als individuelle Grundfertigkeit beurteilungsrelevant in der Bundeswehr mit aufzunehmen?

@Joe_the_Bear sagt: 01.10.2021 um 23:12 Uhr

Irgendwie sind sie auf dem Stand von vorgestern, was IT-Sicherheit in der Bundeswehr angeht. Kein Dienststellenleiter oder Kommandeur kann es sich leisten, den Sicherheitsbeauftragten zu ignorieren oder in die Ecke zu stellen.

„Warum gibt es immer noch nicht ein bundeswehrweites standardisiertes und hochwertiges interaktives ganzheitliches Pflicht-Sicherheitstraining, was z.B. alle 2 Jahre zu absolvieren ist?“

Wieso alle 2 Jahre? Da ist die Bundeswehr schon weiter. Jeder IT-Nutzer in der Bundeswehr muss jährlich (!) den „Cyber Hygiene Check-Up“ machen inkl. dazugehörigen Test. Über den inhaltlichen Anspruch dieser online zu absolvierenden Belehrung kann man geteilter Meinung sein, jedoch werden gerade auch solche Themen dort explizit angesprochen. Wer das verinnerlicht hat, der kann normalerweise auf solche Versuche nicht hereinfallen.

So lange Kameraden in Uniform, DG und Klarnamen auf TikTok ihre Truppenzugehörigkeit zelebrieren und damit eine CHINESISCHE SocialMedia-Plattform nutzen, sind solche Phishing- Mails irrelevant.

Es dankt herzlich das Chinesische Ministerium für Staatssicherheit.

Mich würde mal interessieren, ob der Hauptpersonalrat über diese Aktion Bescheid wusste und sie gebilligt hat.